内部威胁管理(ITM)

内部威胁管理(ITM)

产品简介

产品简介

内部威胁管理 (Insider Threat Management:简称为 ITM)

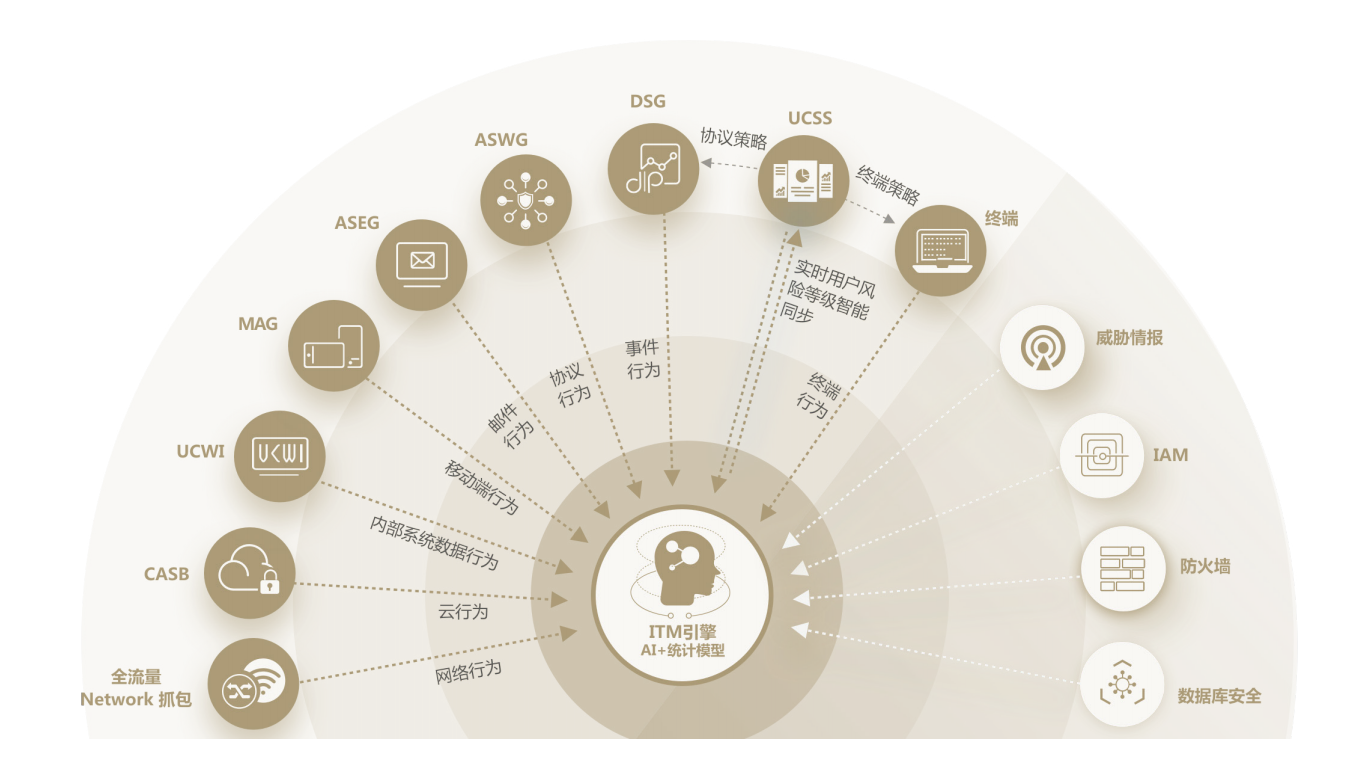

主要是负责集中接收网络、协议、事件与终端等操作行为的日志,利用统计学异常分析、双向循环神经网络、 大数据分析、贝叶斯网络等技术对用户行为特征进行深度建模,发现内部有异常行为特征的用户,将异常用户风险评分结果与 UCS 统一内容安全策略集成,实现对异常行为用户进行实时风险控制和更精准的策略控制,从而达到动态自适应调整数据安全策略的目的,及时做到数据安全防护。

产品功能及其价值

产品功能及其价值

从传统的单点与离散维度安全观念发展到今天,安 全本质上是一个大数据加智能化的自动化过程,从数据 安全治理的科学流程看,其治理的流程本身也是一个闭 环并持续精细化调优的过程,无论是整体的循环还是在 某个子流程的内部循环。ITM 内部威胁防护体系通过如下 维度的安全建设的能力,正是体现出这样的闭环逻辑与自 动化风险预测与响应的支撑能力。

异常行为检测 (ARS)

基于网络流量日志、上网行为日志、终端行为日志 以及 DLP 安全事件等內容,分析内部用户的数据异 常行为风险,重点用于发现网络中的可能与数据泄露相关的异常行为。

精准威胁行为回溯 (MRS)

以特定 DLP 事件威胁行为来进行精准建模,将内部用户的网络、终端等数据进行回溯得到与此精准模 型的相似分值,重点用于检测网络中可能正在或将 要发生的安全威胁。

专家模型 (ERS)

结合安全专家经验和大数据分析技术,将内部用户的数据行为同已知风险模式匹配得到风险概率值, 重点用于检测特定威胁场景的异常行为。 目前已预置四十多种专家模型,由超过两百个异常 因子构成,并不断丰富扩展,可以实现对数据泄露、 网络攻击、恶意代码、异常行为等网络风险的检测。

业务系统异常检测 (BRS)

基于频繁序列挖掘技术,建立业务系统操作基线, 通过序列相似度检测偏离操作基线的点异常、序列 异常和模式异常,重点用于发现业务系统中的异常 操作行为。

异常风险评分系统 (TRS)

结合 ARS. MRS. ERS 灵活自动加权计算得到内部用 户的总风险分值。

闭环联动安全管控

通过对用户行为的深度建模分析,计算得出用户风 险值,并根据用户风险数值动态自适应调整数据安 全管控策略。作为一个基于 Gartner E-DLP 的中枢, 在数据安全治理自动化的流程中,通过持续性捕获企业在业务应用逻辑、客户的终端行为、员工的网络行为、邮件行为、移动应用卡位点的风险因子, 甚至在客户既有的业务逻辑应用的关键环节,通过标准的 API 方式,弥补了客户在应用中数据的深度风险感知缺失与行为异常因子的捕获能力的空白。 与天空卫士数据安全产品 (ASWG、 ASEG、DSG, UCSS, MAG、终端等 ) 构成关联互动,实现数据安全的自动化闭环联动且颗粒化区分的威胁管控。

内部威胁行为分析可视化报告

ITM 通过海量数据对内部用户的异常行为和内部威 胁进行分析,对用户行为特征进行深度建模,根据 建模结果确定内部用户的风险值的合理范围,多维 度实时监控员工的动态,系统会根据监控结果自动 生成风险分析报告,帮助安全管理人员快速了解內 部用户的风险分布,为安全管理人员提供可靠的审 计依据。

企业最具威胁的人 / 设备列表

可以査看用户在不 同时间段的风险值。对所有用户上网、数据传输、 应用访问等行为进行监控,监控结果自动生成风险分析报告,根据预先设定的风险值判断该用户为高危用户或低危用户,点击详情可査看用户的详细异 常行为数据。

企业内部风险行为分析报告

根根据内部异常风险 行为的监控结果,系统自动生成可视化行为分析报 告。报告中会显示多个维度的风险值,超出正常风 险值的数据会自动显示为高危,触发高危预警。个 人风险值处于实时变化中,对高危值人员,针对对 不同的策略场景,进行颗粒度的策略调整,避免了 一刀切的风险控制方式,在极大减少误报率的同时, 极大提升了检出率,系统动态的匹配更严格的管控策略。

价值

通过大数据驱动的行为分析,ITM 能够帮助安 全团队发现网络中隐藏的未知威胁,破解常规安全产品基 于特征、规则等方法难以应对的痛点;通过分析内部所有 人员和设备(无论是特权管理员、内部员工、供应商员工、 合作伙伴等),利用行为路径分析,贯穿从边界到核心资 产的全流程,扩展了对关键数据资产的保护,显著增强安 全可见性;通过自适应调整数据安全管控策略,与天空卫 士数据安全产品形成关联互动,实现统一内容安全技术加 内部威胁管理技术的数据安全治理技术体系。

先进高效的威胁分析

先进高效的威胁分析

灵活开放的体系架构

灵活开放的体系架构

典型场景

典型场景

ITM 主要是通过收集用户行为日志,对用户行为进 行分析,从而完成用户画像后的预警和管控,主要的典型 应用场景如下:

网络攻防场景

异常域名检测:DGA(域名生成算法)是一种通过特 定算法生成大量随机的域名的技术,而 DNS Fast_ Flux 是不断改变域名和 IP 地址映射关系的一种技术, 它们都常用于僵尸网络提升其 C%C 服务的健壮性, 避免其通过逆向分析等手段被轻易破坏。ITM 通过 基于 AI 的分析技术,结合信息熵、概率统计算法等, 能有效检测 DGA 和 DNS Fast_Flux 等异常域名技术 进行检测,帮助管理员发现并阻断恶意代码通信。

加密流量检测

综合采用多协议关联匹配分析算法、可疑证书检测、 SSL 指纹、域名伪造检测等技术,能对网络攻击中 的恶意 SSL 加密通信进行检测,结合天空卫士强大的 URL 分类、域名安全分类等威胁情报,能够对加密通信的特征进行更进一步的深入剖析,使基于加 密协议的网络攻击行为无处遁形。 采用协议特征分析、概率统计算法和机器学习等方法,ITM 既可及时发现针对 SSH、RDP 等加密通信 服务的暴力破解企图,还能对 DNS、SSH、RDP 等 加密隧道进行检测。暴力破解通常发生在网络攻击的初始阶段,而加密隧道主要用于攻击得手后创建 数据传输的隐蔽通道,通过对它们的有效检测,使管理员能及时发现初始网络攻击企图,有效阻断 据窃取途径。同时,针对企业中并不常见的 Tor 等匿名加密网络协议,ITM 也能进行识别并及时告警。 通过基于深度学习的事件回溯建模,不管攻击中采 用何种加密协议或技术,一旦被发现识别到,其网 络行为及其时序相关性都能被强大的 MRS 算法引 擎学习,并用于同类攻击事件的检测和预警。

傀儡机检测

ITM 先进的行为异常检测技术能有效检测挖矿、外 发垃圾邮件等典型僵尸网络的傀儡机行为,结合天空卫士数据安全终端产品提供的终端进程日志,能 够帮助管理员快速精准定位异常傀儡 / 恶意程序。

其他攻防场景相关行为检测

包括危险 / 恶意文件在网络中的传输和下载,网络 通信中的地理位置异常行为,少见通信端口的使用, LLMNR & NBT-NS 欺骗等内网攻击行为,可疑 SMB/ WinRM 协议使用等。 信息泄露场景基于内容的异常检测:通过接收天空卫士与深度内 容分析相关的事件、日志、以及 Tripwire 触发情况, 以此为基础进行进一步的基于内容的异常检测,包括偏离数据分类分级基线的数据访问异常, DLP 事 件数量异常、数据量大小异常、时间异常等等,帮助管理员从通常较大数量的数据内容事件中定位到风险程度更高的用户和设备。

基于行为的异常检测

除采用高效异常检测模块 (ARS)进行流量、协议、事件的异常行为检测外, ITM 还聚焦到可能直接导致信息泄露或与信息泄露 密切相关的特定行为,如:外发加密或格式不匹配 等异常文件、向网盘传输敏感数据、向个人邮箱或 通过邮件密送外发数据、通过 USB 和蓝牙发送敏感 数据、访问黑客网站、访问求职招聘网站、外发敏 感数据到少见的目标、运行远程控制工具等行为, 在基于内容的异常检测基础上进一步锁定可能导致 信息泄露的风险。 与业务通道管控点闭环联动场景。

与天空卫士全系 DLP 产品联动

可在统一的 DLP 策略中纳入用户风险等级作为条件,根据 ITM 风险 模型的持续性动态计算,只有达到设定风险等级的 用户或实体才会触发相应的 DLP 策略。 与增强型 Web 安全网关 (ASWG) 联动

可根据用户 的风险等级,根据实体或账户被 ITM 风险模型所标 注的风险等级,动态的实施限制 Web 访问目标,限 制访问带宽,控制外发内容等管控措施。

与增强型邮件安全网关 (ASEG) 联动

根据实体或 账户被 ITM 风险模型所标注的风险阈值,动态的根据据用户的风险等级设置邮件流转审批策略,限制邮件发送目标,控制外发邮件内容等管控措施。 与移动接入网关 (MAG) 联动

对通过手机端移动应 用访问内部网络的用户,可根据其风险等级设置相 应的访问控制策略和数据安全策略。根据 ITM 计算 的风险阈值,针对高风险的个体账号,执行单独的 管控策略,包括移动应用资源的访问权限的收缩, 基于移动应用的细颗粒度的管控,通过移动应用下 载企业内域涉敏信息的审批流程等。

与企业应用数据安全审查平台 (UCWI) 联动

企业 的业务应用,是基于业务或管理的数字化逻辑执行流程,这个管道里面涉及到企业大量的涉敏数据, 在数据风险生命周期中包括了传输中的数据、应用 中的数据、存储中的数据等关键风险环节。即便是 应用的登录用户有授权的凭证,但是对于在 ITM 单元从企业全通道所计算感知到的对象风险等级,对应用提交的数据进行深度内容分析的同时可结合用户风险等级进行 DLP 策略匹配,也可结合用户风险等级对企业应有逻辑的操作环节,根据需要进行审批、加密、脱敏等更加丰富的业务应用安全逻辑操作。

与第三方产品联动

通过定制化的日志适配器 (Adaptor),可将第三方产品的日志和监控数据纳 入 ITM 进行分析;第三方产品(如态势感知系统等) 也可通过 Restful API 接口获取 ITM 的分析结果,达 到让 ITM 为其赋能的目的。

关于天空卫士

关于天空卫士

北京天空卫士网络安全技术有限公司(以下简称天空卫士)成立于2015年,是一家总部设立在北京经济技术开发区的数据安 全技术企业。天空卫士作为国内数据安全治理的倡导者和引领 者,致力于发展以人和数据为核心的新一代数据安全技术,融 合统一内容安全技术(UCS)和内部威胁管理技术(ITM) 为基 础,创立了内部威胁防护技术体系(ITP) 。天空卫士是目前为止,亚太地区唯一入选GartnerE-DLP全球企业级数据防泄露指南、ESG邮件安全网关市场指南和CASB观察者名单的中国网络 安全企业。 公司自成立以来,一-直保持高速发展的势头,不断强化新技术和 新产品研发,完善数据安全体系。现如今,拥有七大品类,近二 十种数据安全产品,并在全球率先推出数据安全治理自动化体系 (DSAG)。产品已在政府、金融、高科技、制造业、大型企业 以及互联网等部门门和行业广泛部署并使用。 公司自成立以来,一直保持高速发展的势头,不断强化新技术和 新产品研发,完善数据安全体系。现如今,拥有七大品类,近二+种数据安全产品,并在全球率先推出数据安全治理自动化体系 (DSAG)。产品已在政府、金融、高科技、制造业、大型企业 以及互联网等部门]和行业广泛部署并使用。 天空卫士依托于现有的数据安全技术优势和人才优势,为企业的 数据安全治理的全流程提供强大的技术支持、方案支持和咨询服 务。天空卫士网络安全技术有限公司有4家子公司,分别在北 京、成都和上海设有研发创新中心,在大连设有技术中心,并在 上海、广州、深圳、成都、济南、南京、沈阳、杭州、苏州、郑 州、重庆,福州、合肥等多个重点城市设立办事处。

联软科技制造行业数据安全交换解决方案开发网、测试网、生产网、办公网等,确保每个网络隔离的安全性。核心数据资产保护,芯片设计、芯片级底层代码开发等。生产、采购、库存、财务等大量数据,如何做到事前审批,事后审计。源代码、设计文件病毒检测且加密保护。

通讯安全

内外网文件交换

安全可控

性能与扩展

U盘加密系统针对当前各类组织机构核心外带数据安全需求而自主研发的一款保障信息资产安全的产品,只需外带一个安装U盘加密系统的U盘介质,即可完成对文档加解密处理以及数据防泄漏保护的解决方案。

安全可靠

应用广泛

使用便捷

联软科技医疗行业数据安全解决方案丰富的数据识别引擎以及智能识别敏感文件。基于场景化的不同保护措施 ,对常见数据外发通道执行数据外发管控 。

文档源头保护

移动办公终端

数据泄密追溯

文档追踪