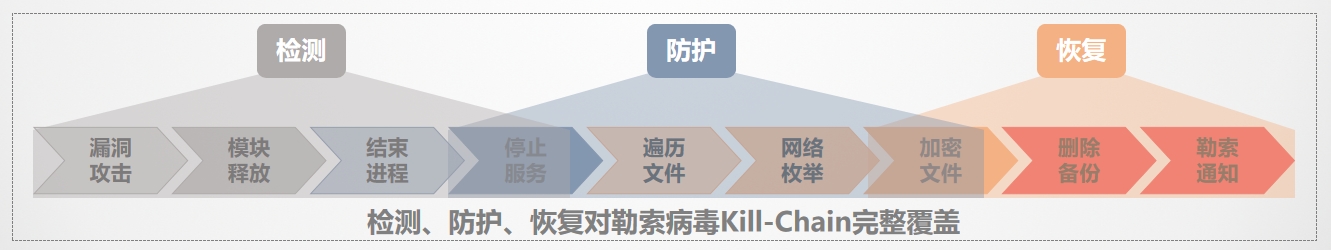

基于勒索Cyber-Kill-Chain的防护模型

基于勒索Cyber-Kill-Chain的防护模型

六大技术机制支撑检测、防护、恢复能力落地

六大技术机制支撑检测、防护、恢复能力落地

行为监测机制对文件熵增、目录遍历重命名、读写等高风险行为进行监测, 勒索诱捕机制通过投放诱饵文件精准识别存在数据破坏行为的勒索病毒, 系统保护机制阻断勒索病毒对系统MBR、卷影等关键资源的破坏。进程防护机制保护系统进程、业务进程,避免被恶意注入或恶意中断。 数据保护机制建立应用与数据的访问关系,避免数据被非法泄露或篡改。 备份恢复机制实时备份系统中关键数据,支撑勒索攻击事后的快速恢复。

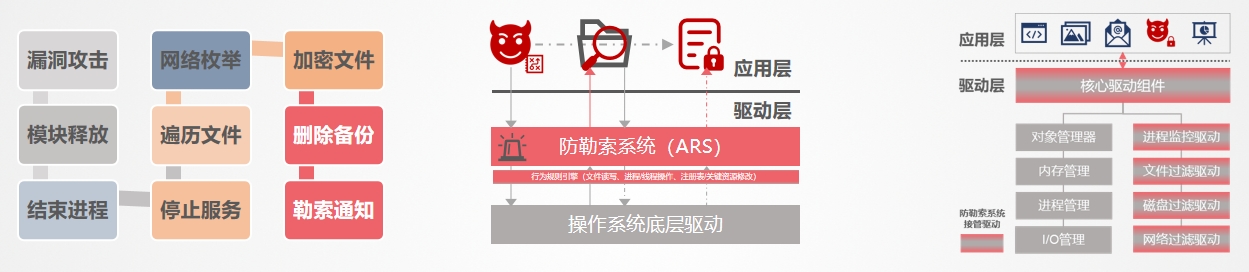

行为监测-驱动级感知勒索病毒恶意行为

行为监测-驱动级感知勒索病毒恶意行为

勒索病毒潜在的恶意行为,体现在操作系统底层中为高危指令的关联调用,如遍历目录、读取文件、删除文件等。 通过对系统API调用、进程操作、文件操作指令的监控,可发现勒索软件的恶意行为,及时告警或阻断避免数据文件遭到破坏。

行为监测-文件熵动态度量数据文件状态

行为监测-文件熵动态度量数据文件状态

熵是随机性的度量,随机度越高则熵值越高,熵值越高越难以破解。 文件熵的计算结果一般介于0和8之间,值接近8表示数据非常随机,而值接近 0 表示数据有较多冗余。 勒索病毒为了对抗破解,会采用空间较大随机度较高的密钥进行数据加密,进而会导致文件熵值的显著升高。

行为监测-恶意行为结合熵增准确识别勒索病毒

行为监测-恶意行为结合熵增准确识别勒索病毒

勒索诱捕-诱饵技术精准诱捕勒索病毒

勒索诱捕-诱饵技术精准诱捕勒索病毒

勒索诱捕-静态诱饵投放

勒索诱捕-静态诱饵投放

勒索诱捕-动态诱饵投喂

勒索诱捕-动态诱饵投喂

勒索病毒遍历系统文件会调用操作系统特定的接口或函数,通过调用FindFirstFile/FindNextFile遍历文件,在勒索病毒遍历文件时,优先返回给它诱饵文件,使其最先处理诱饵文件,以最小成本、最快速度识别出勒索病毒。

系统防护-系统资源破坏行为专项防护

系统防护-系统资源破坏行为专项防护

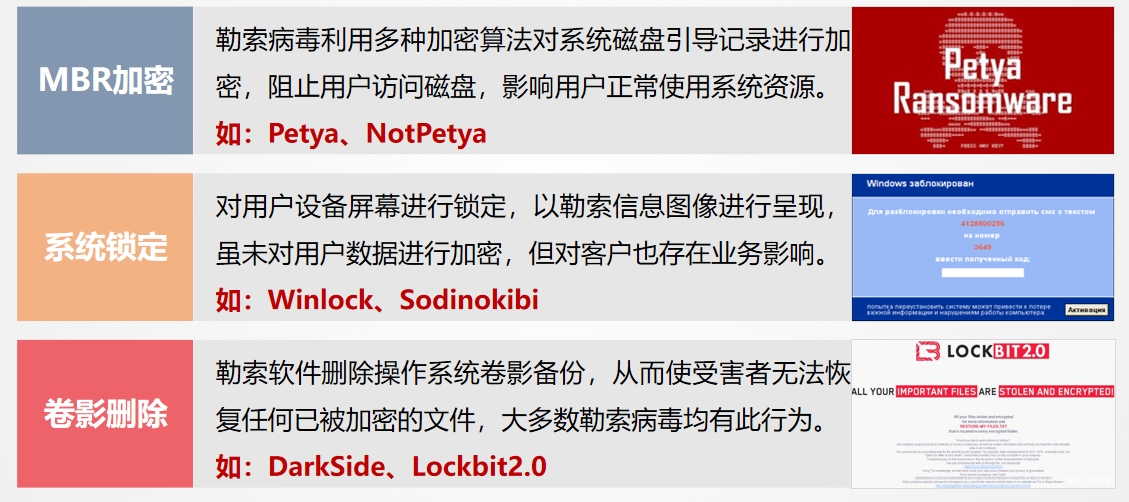

勒索病毒采用多种方式破坏系统资源,包括MBR加密、操作系统锁定、系统卷影备份删除等恶意行为。威努特主机防勒索系统通过预置保护规则,避免勒索病毒对MBR引导区、操作系统账号、系统卷影备份等资源破坏。

进程防护-勒索病毒白进程注入行为防护

进程防护-勒索病毒白进程注入行为防护

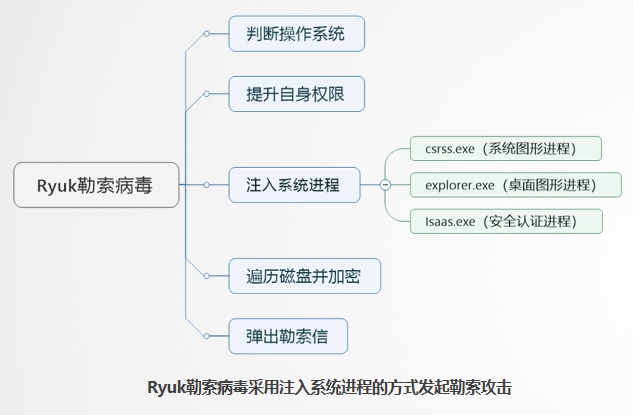

勒索病毒为了躲避检测,会使用进程注入的方式发起勒索攻击,如Ryuk勒索病毒会注入explorer等系统进程中实施勒索加密。防勒索系统通过数字签名验证、AppInit_DLLs禁用、CreateRemoteThread禁用、DLL加载限制等措施,保护进程不被恶意注入。

进程防护-全面检测进程可疑调用行为

进程防护-全面检测进程可疑调用行为

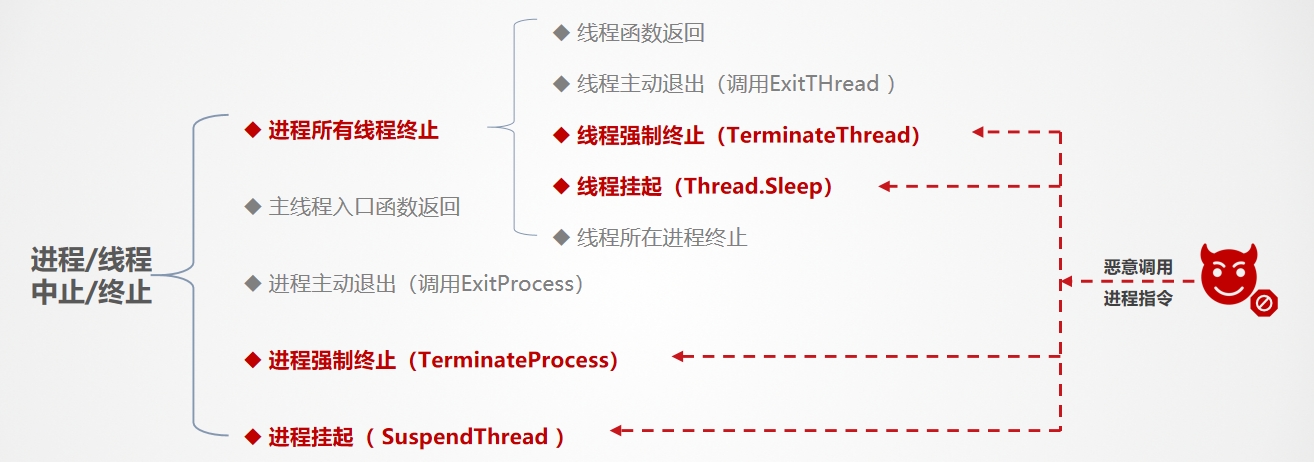

勒索病毒加密文件前,会优先终止业务进程,以解除文件占用,便于文件加密、文件删除等操作。 进程终止方式包括线程主动退出、进程主动退出、线程强制终止、进程强制终止、入口函数返回等。 进程主动退出会对已更改数据进行保存,勒索病毒为缩短加密前准备时间,会直接采用线程强制终止、进程强制终止指令。

进程防护-保护系统关键业务免遭中断

进程防护-保护系统关键业务免遭中断

防勒索系统基于指令类型以及指令来源(跨进程/跨地址空间访问)进行识别,阻断勒索病毒非法的进程终止行为,确保关键业务连续性的同时,保持应用程序对应用数据的占用,勒索病毒无法对占用数据进行加密篡改,进而无法勒索成功。

数据保护-接管文件驱动全面感知文件操作

数据保护-接管文件驱动全面感知文件操作

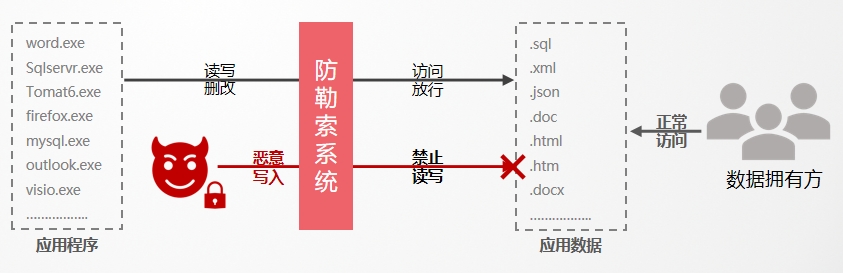

勒索病毒执行的文件遍历、文件拷贝、文件加密写入、文件删除等恶意行为,本质上是调用操作系统文件过滤驱动指令。 日常办公过程中,文件“增删改” 的操作较为普遍,仅从文件操作行为无法判断是否为恶意。 建立可信应用与数据之间的读写关系,可甄别恶意数据操作行为,事先建立读写规则,即可实现勒索病毒恶意写入的防范。

数据保护-建立访问关系保护数据文件不被篡改

数据保护-建立访问关系保护数据文件不被篡改

未限制应用程序与应用数据的访问权限时,勒索病毒不受限制的访问应用数据,对应用数据非法写入,致使正常的应用程序无法识别数据文件内容。 通过建立系统中可信应用与数据的访问关系模型,阻断勒索病毒对应用数据的读写删改,保护系统中文档、数据库、工程文件、音频、图像、视频、配置文件免遭勒索软件恶意加密。

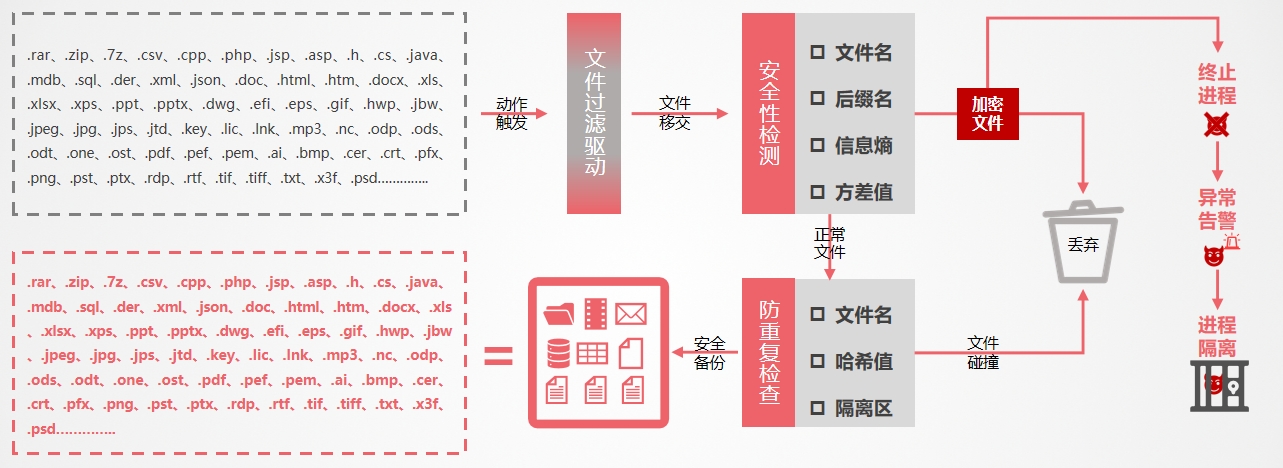

备份恢复-按需触发机制准确对抗勒索病毒

备份恢复-按需触发机制准确对抗勒索病毒

误操作、安全策略配置不当可能导致检测、防护能力被绕过,我们还需要备份恢复能力做技术兜底。 基于信息熵、方差值完成文件加密情况判断,如加密文件则直接丢弃,并将相关进程阻断、隔离,如属于正常文件,则进行防重复检查。 基于文件名、哈希值对文件在备份区存在情况进行检查,重复文件直接丢弃;备份区内数据可随时还原用以支撑业务快速恢复。

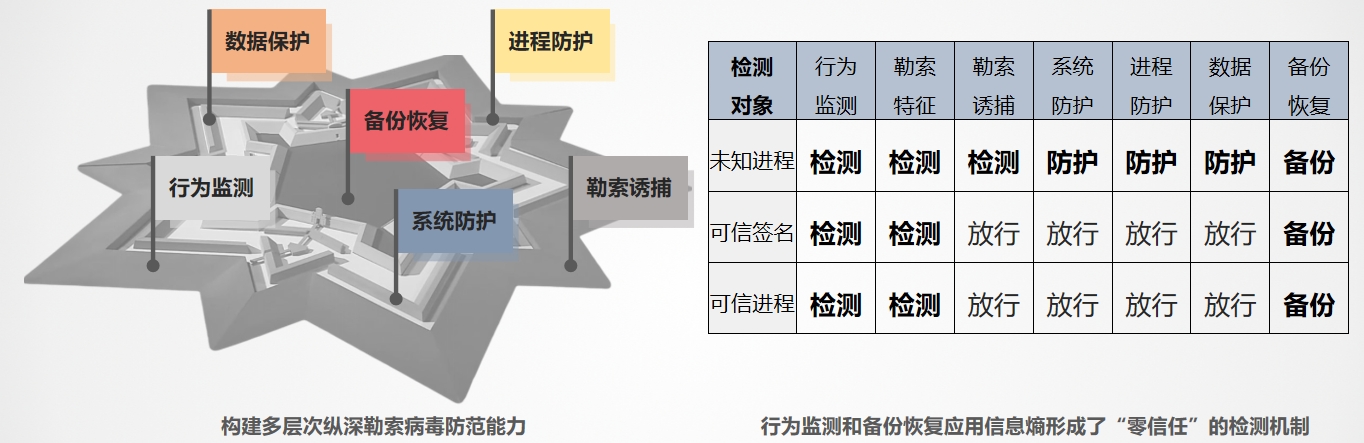

纵深防御结合零信任机制可抵御供应链攻击

纵深防御结合零信任机制可抵御供应链攻击

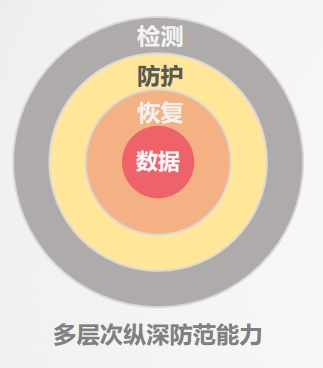

勒索攻击具有APT属性,单一技术手段存在被绕过的风险,以多种技术手段层层递进的方式对勒索病毒进行防范最为有效。 威努特防勒索系统六大技术机制相互叠加形成了多层次的纵深防范能力,覆盖了行为检测(全局、精准)、系统保护、进程保护、数据保护、数据恢复等多种安全机制,可极大降低被勒索的风险。 防勒索系统行为监测、备份恢复采用“零信任”机制,能够抵御“供应链攻击”,能够抵御以任何形式发起的勒索攻击行为。

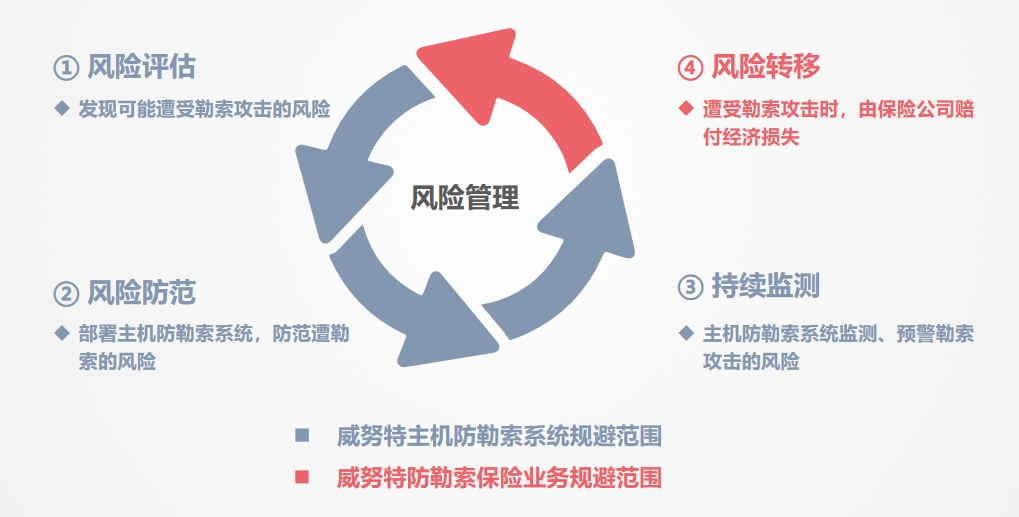

防勒索保险“风险管理最后一环”

防勒索保险“风险管理最后一环”

安全技术和产品能提供威胁的防护手段,却无法百分之百规避安全事件发生,残余风险依然会威胁用户的财产安全。 威努特防勒索系统+防勒索保险的方案能实现残余风险的管控兜底,补上风险管理的最后一环。

威努特防勒索保险业务介绍

威努特防勒索保险业务介绍

面向购买和使用威努特主机防勒索系统的客户,针对威努特主机防勒索系统产品部署在被保险企业后,如果发生保险条款列明的网络安全事件导致被保险企业的经济损失、费用支出和经济赔偿责任的,由保险公司承担相应的赔付责任。

威努特防勒索保险投保及理赔过程

威努特防勒索保险投保及理赔过程

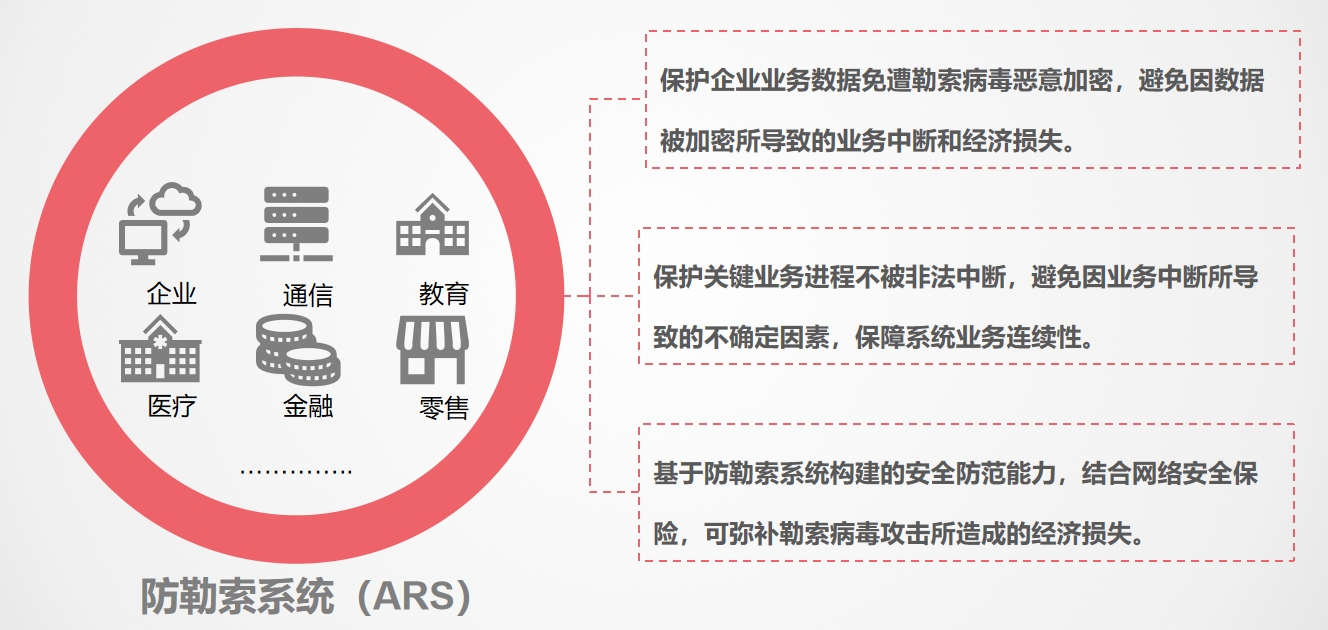

强大的勒索病毒防范能力

强大的勒索病毒防范能力

可靠的系统业务保障能力

可靠的系统业务保障能力

防勒索系统客户价值

防勒索系统客户价值

产品案例及资质荣誉

产品案例及资质荣誉

威努特工控主机卫士IEG,以可信的方式构建可执行文件白名单,有效阻止病毒、木马破坏工业主机,结合系统资源、基线策略、网络资源、外设资源的管控,实现工业主机全方位的安全防护,构建安全的计算环境。

外设锁定

基线策略

网络资源

安全防护

腾讯云T-Sec主机安全,基于腾讯安全积累的海量威胁数据,利用机器学习为用户提供:混合云资产管理、漏洞管理、安全基线、高级防御、入侵检测等安全防护功能,帮助企业从“预防→ 防御→检测→响应”构建完整的主机安全防护体系。

七大权威权威认证

利用机器学习为用户提供

构建完整的主机安全防护体系

支持混合云场景

剑幕主机安全检测系统是默安科技自主研发的一套适用于混合云场景的下一代主机安全检测与防护系统,能够将割裂的主机安全状态进行统一的安全管理,一站式解决主机安全风险问题。通过在系统内部署Agent完成对主机数据的嗅探和采集,集中到私有化部署的云端进行大数据分析,结合多种机器学习检测引擎及业务共识机制,有效发现系统风险及异常入侵行为,实现全生命周期的主机安全检测与响应闭环。

轻量级Agent模式

快速精准

与欺骗防御深度结合

实时响应