威胁发展趋势:高级持续性威胁(APT)越来越多

威胁发展趋势:高级持续性威胁(APT)越来越多

APT典型特征及攻击过程

APT典型特征及攻击过程

传统安全面临的挑战

传统安全面临的挑战

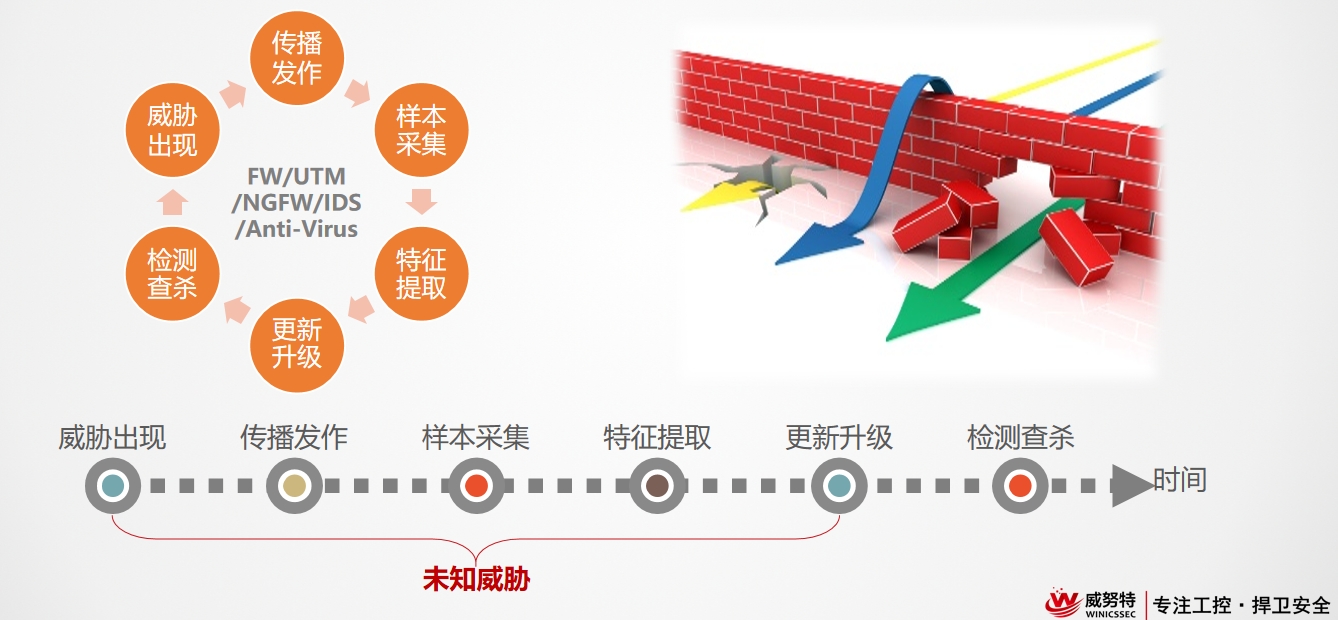

特征检测对未知威胁失效

特征检测对未知威胁失效

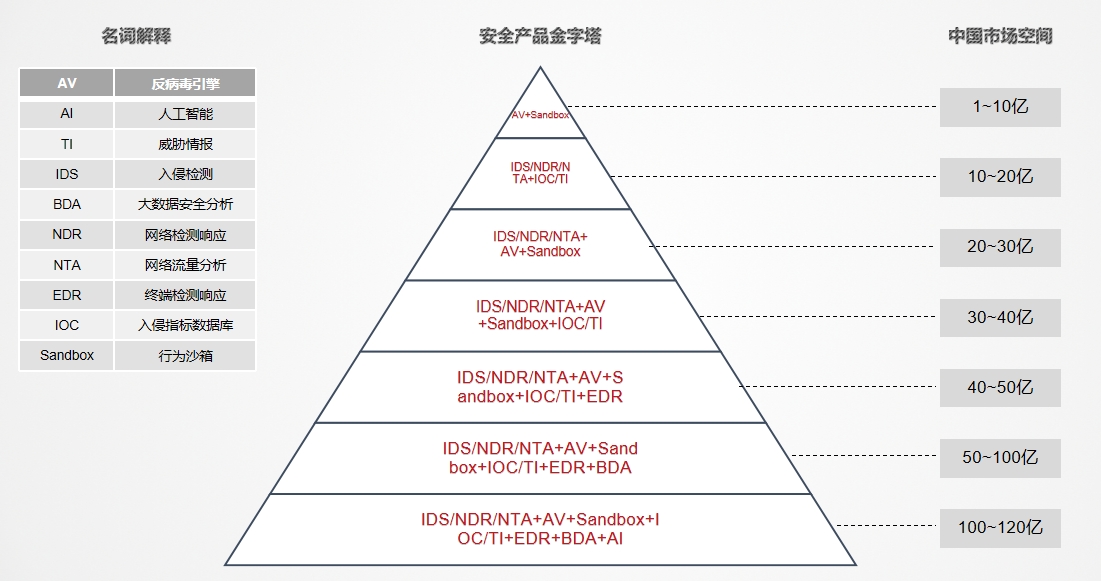

APT检测相关产品与技术

APT检测相关产品与技术

基于全流量的高级威胁检测系统(AAD)

基于全流量的高级威胁检测系统(AAD)

构建针对攻击链的交叉检测交叉验证体系

构建针对攻击链的交叉检测交叉验证体系

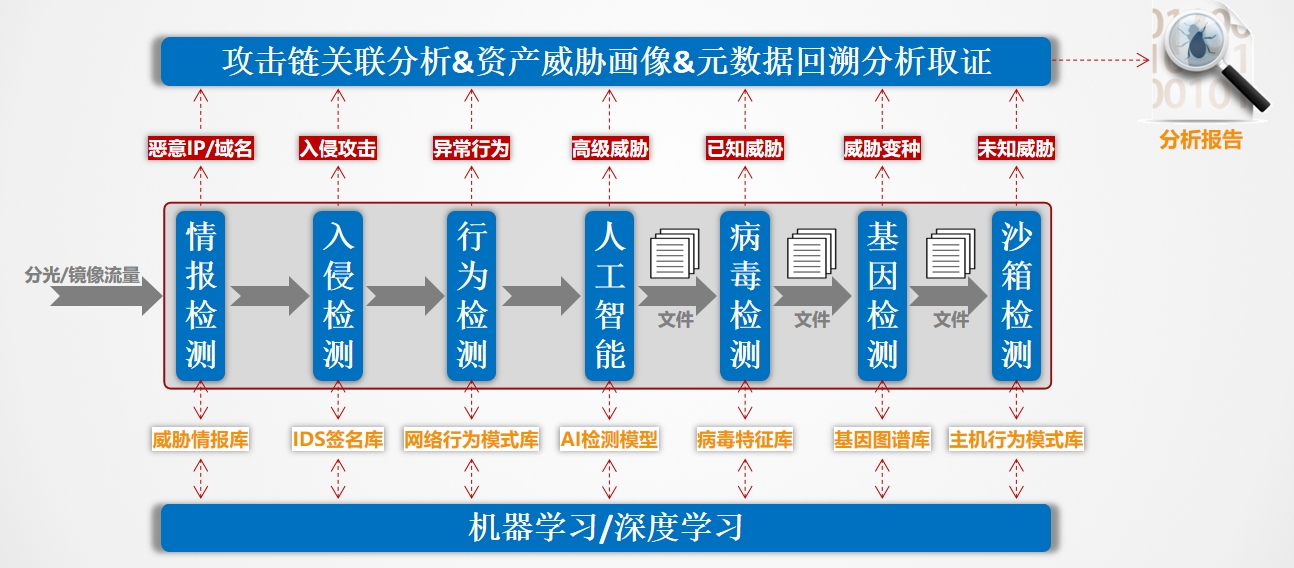

全流量高级威胁检测系统业务处理流程

全流量高级威胁检测系统业务处理流程

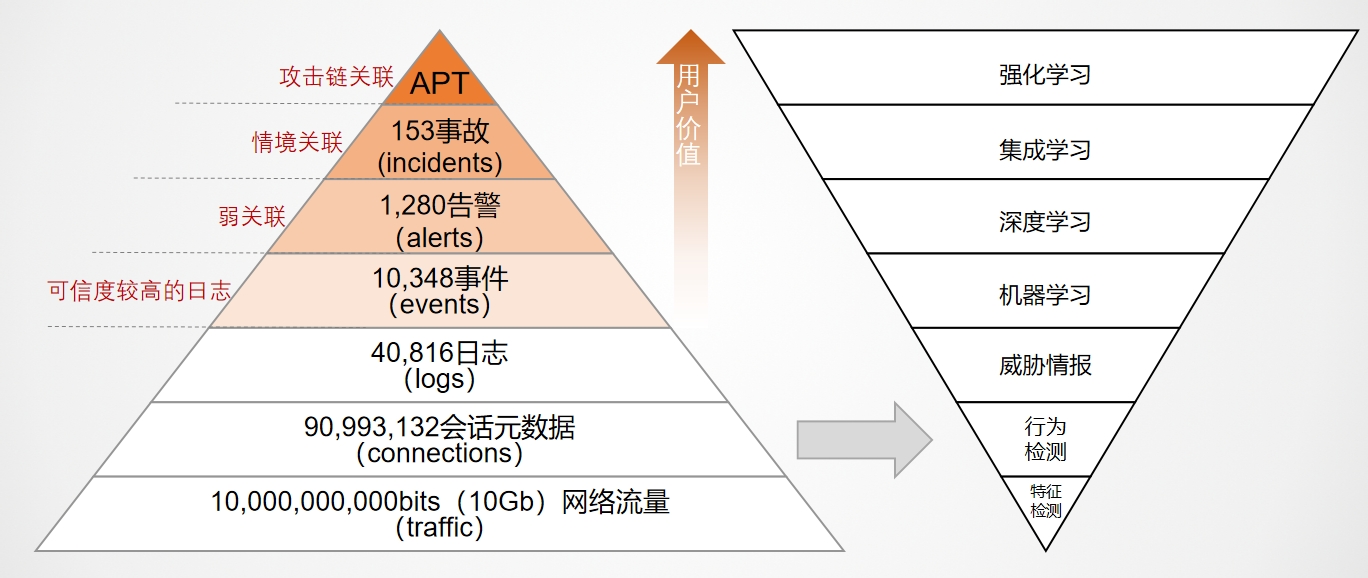

基于大数据+人工智能+安全的数据分析收敛降噪

基于大数据+人工智能+安全的数据分析收敛降噪

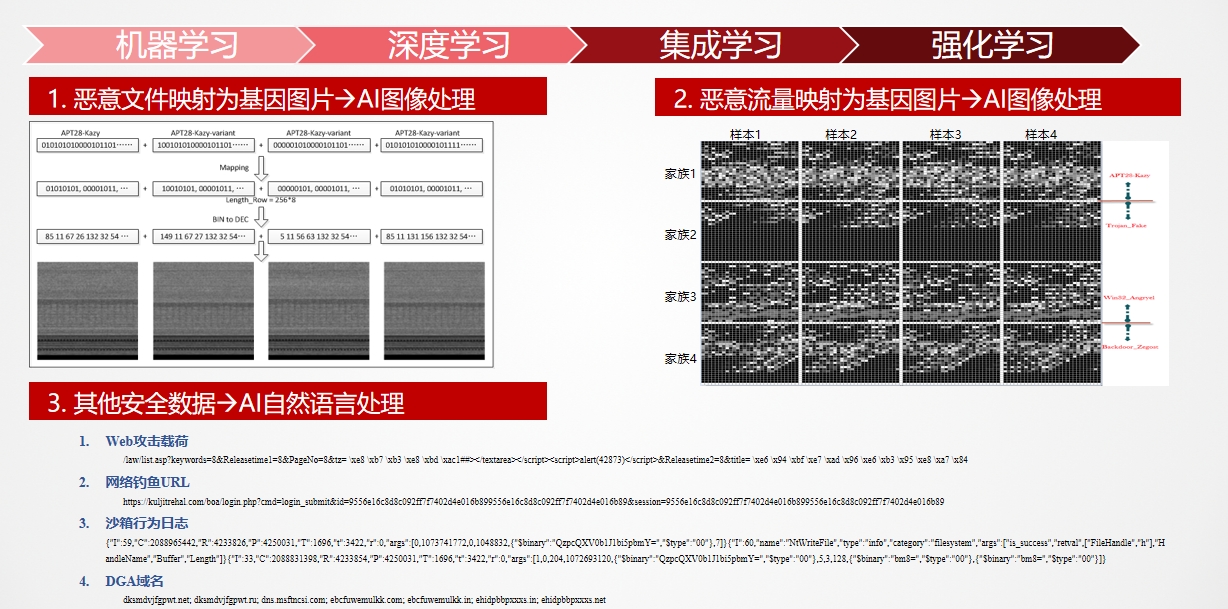

核心技术:AI驱动的高级威胁检测分析

核心技术:AI驱动的高级威胁检测分析

人工智能在网络安全领域的应用成果

人工智能在网络安全领域的应用成果

CNN深度学习模型基因图谱检测:恶意代码变种

CNN深度学习模型基因图谱检测:恶意代码变种

恶意代码映射为基因图谱

恶意代码映射为基因图谱

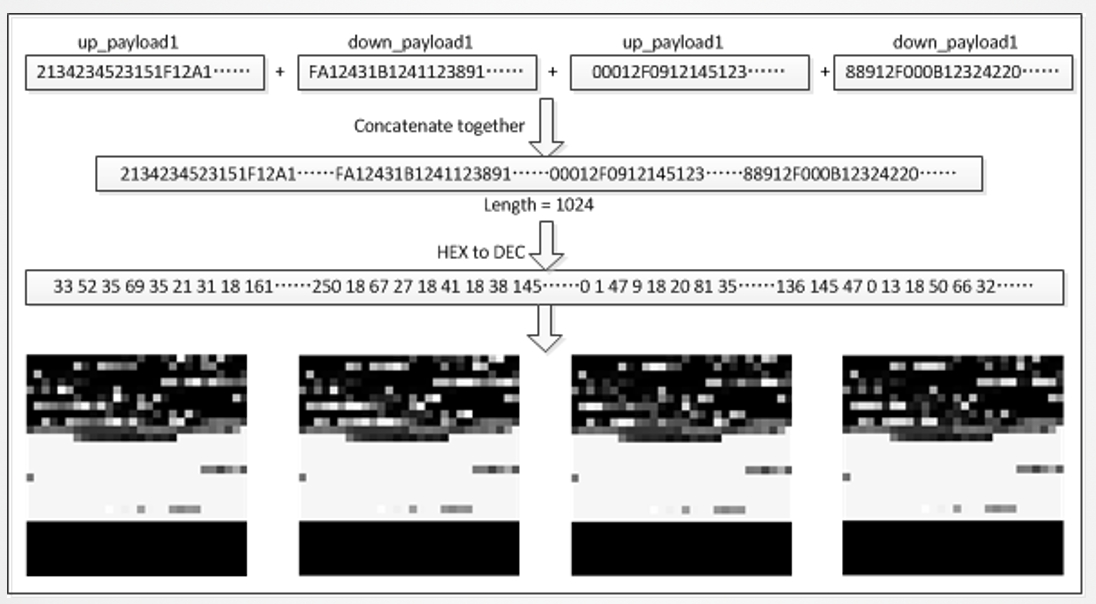

流量会话映射成基因图谱

流量会话映射成基因图谱

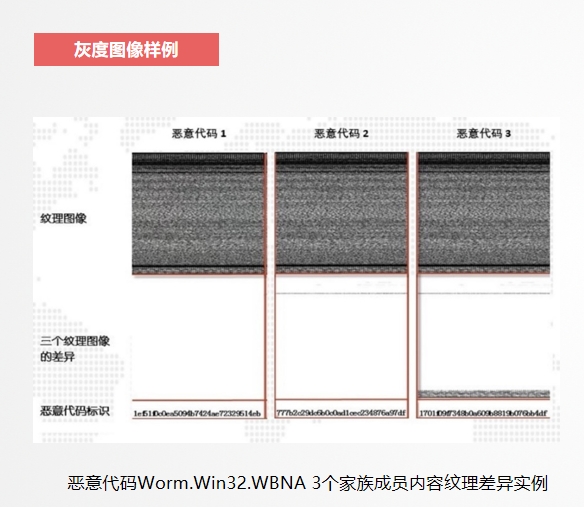

恶意代码变种基因图谱检测实例

恶意代码变种基因图谱检测实例

发现被检测代码同已知恶意代码家族的基因有非常高的相似度,判定其是相应恶意代码家族变种。

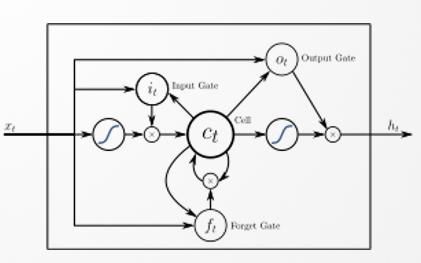

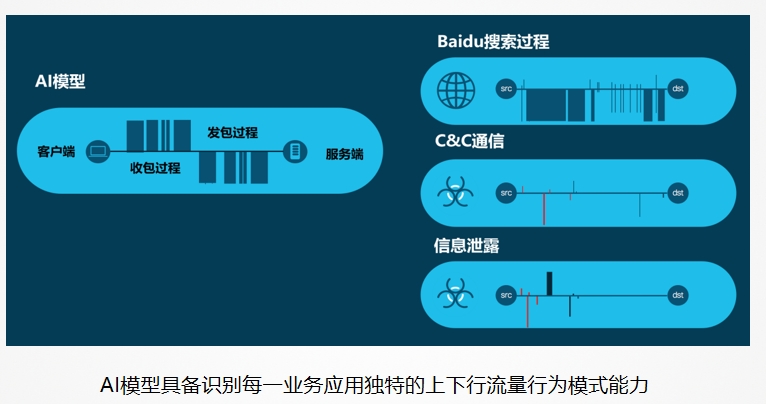

机器学习模型检测:恶意代码加密通讯

机器学习模型检测:恶意代码加密通讯

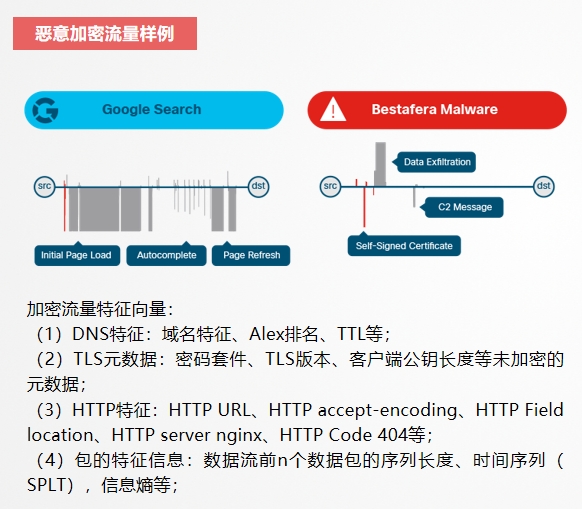

基于模式识别的恶意加密流量检测

基于模式识别的恶意加密流量检测

恶意加密流量:受控主机:首先,利用DGA技术和Fast-Flux技术有效的隐藏控制端的域名和IP地址;然后,将恶意加密流量混合在合法加密流量和明文流量中进行通信,包括C&C通信(执行报活、获取攻击指令、执行攻击指令等)、信息泄露;控制端: 解密成明文流量,对获取到的数据进行处理、转发等;

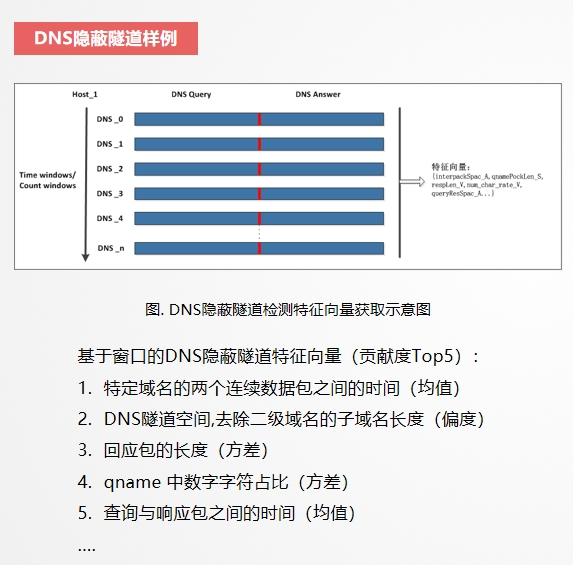

集成学习DNS隐蔽隧道检测

集成学习DNS隐蔽隧道检测

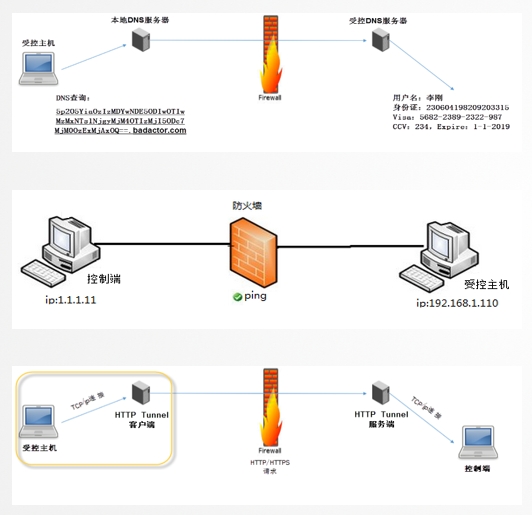

隐蔽隧道问题

隐蔽隧道问题

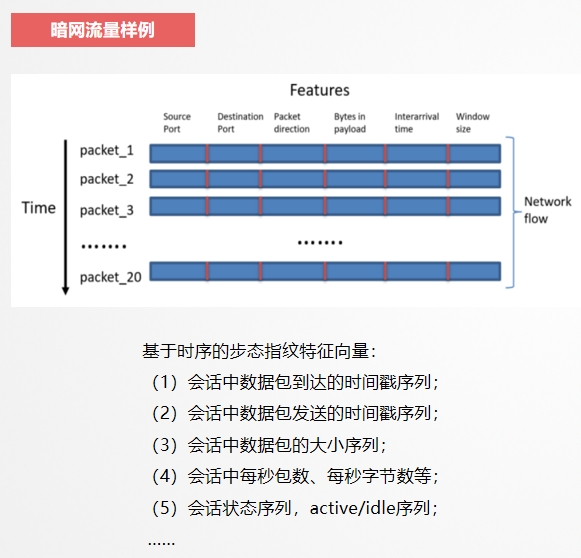

基于步态指纹和机器学习模型检测:Tor暗网流量

基于步态指纹和机器学习模型检测:Tor暗网流量

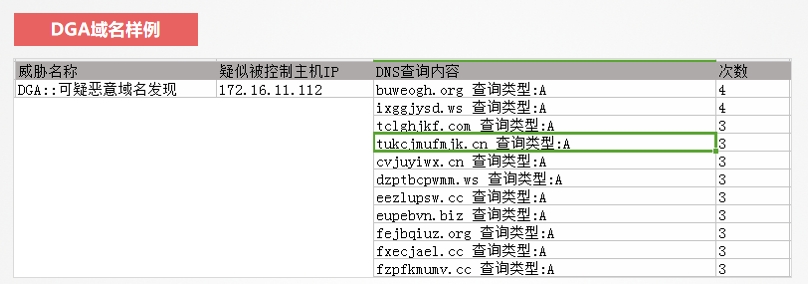

深度学习模型检测DGA域名僵尸主机

深度学习模型检测DGA域名僵尸主机

攻防演练是指在一套仿真系统的基础上进行的包含攻击渗透和安全防护两个主要行为的综合过程,通过这个过程来模拟或者还原发生在真实系统上的网络安全事件真相,展现攻击渗透对真实环境产生的影响和危害,研究如何通过安全防护手段来抵御面临的安全威胁以及验证防护手段的有效性。

移动展板

仿真沙盘

操作中心

风险评估

威努特工业交换机,最大支持36个千兆以太网端口,包括4个10G以太网端口,支持VLAN, IGMP Snooping,冗余环网等功能。高安全性冗余环网;高可靠性、高冗余性;采用拨码完成“复用”口的切换,支持基于硬件的IEEE1588,对时精度±100ns 。

高可靠性

高冗余性

高弹性

易于安装

工控流量审计系统,是专门针对工业控制网络的信息安全审计平台。能够实时检测针对工业协议的网络攻击、用户误操作、用户违规操作、非法设备接入以及蠕虫、病毒等恶意软件的传播并实时报警,同时详实记录一切网络通信行为,包括指令级的工业控制协议通信记录,为工业控制系统的安全事故调查提供坚实的基础。

会话审计

流量审计

数据包审计

工业应用识别