持安零信任设计理念

持安零信任设计理念

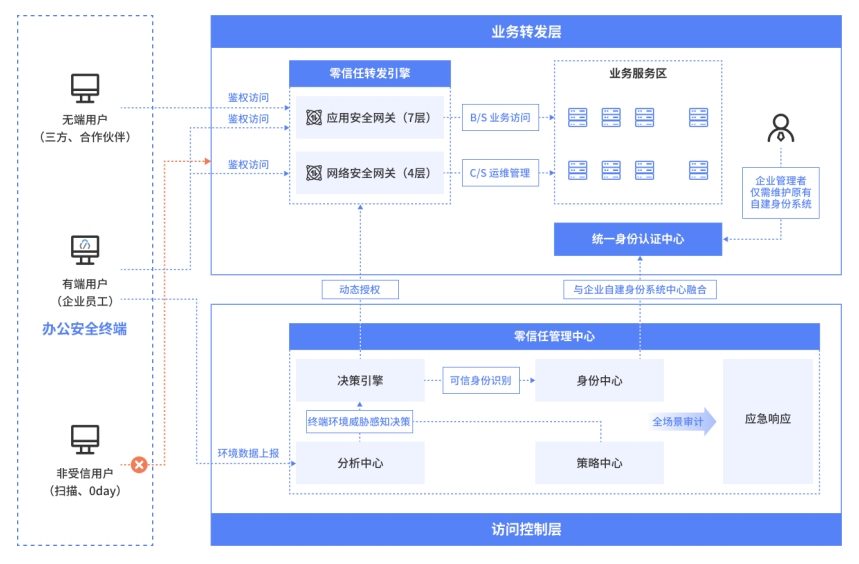

持安远望办公安全平台

持安远望办公安全平台

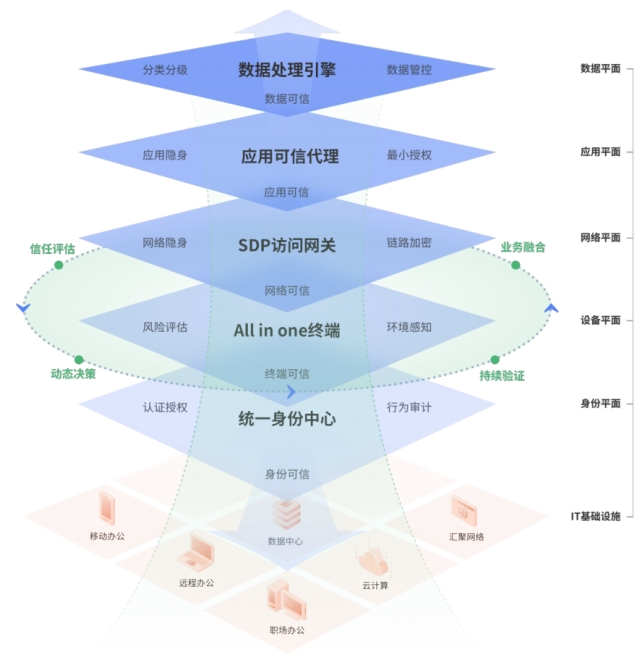

持安零信任架构-安全分层

持安零信任架构-安全分层

持安零信任7大功能支柱

持安零信任7大功能支柱

执行落地: 风险评估 规划 实施 培训 验证 运营服务

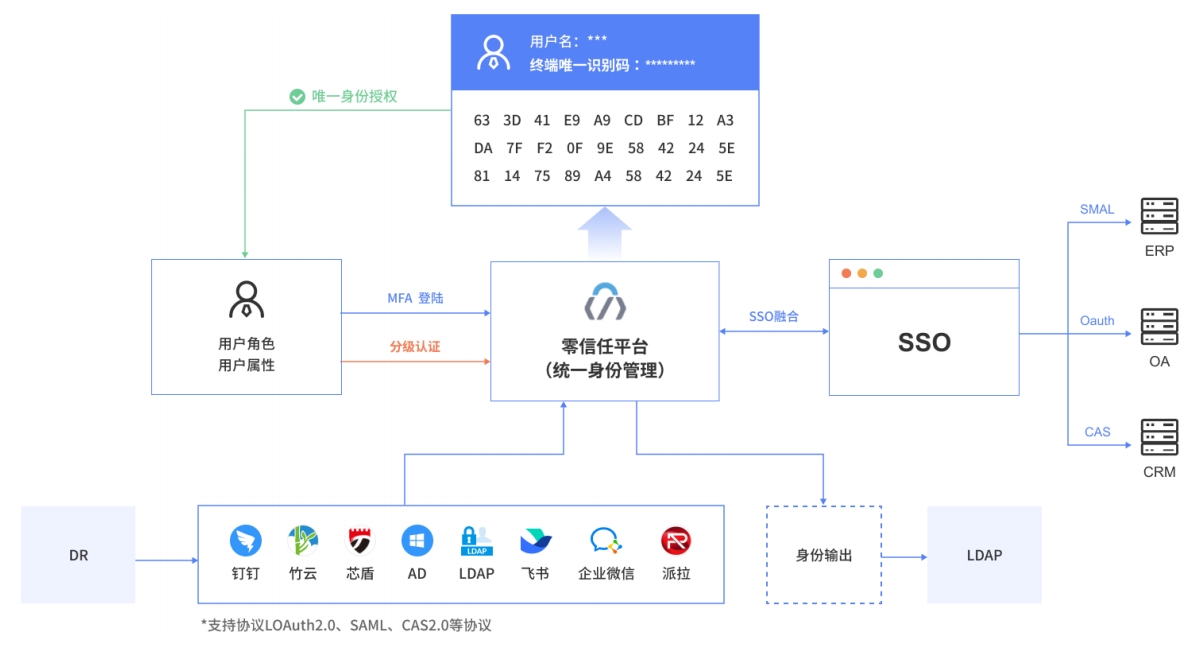

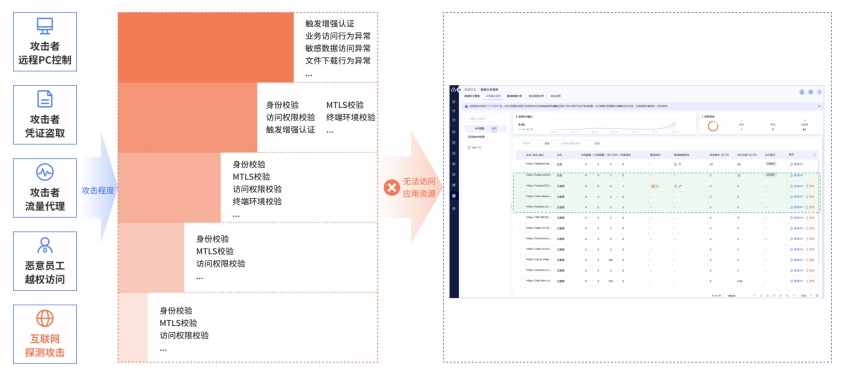

身份安全防护逻辑

身份安全防护逻辑

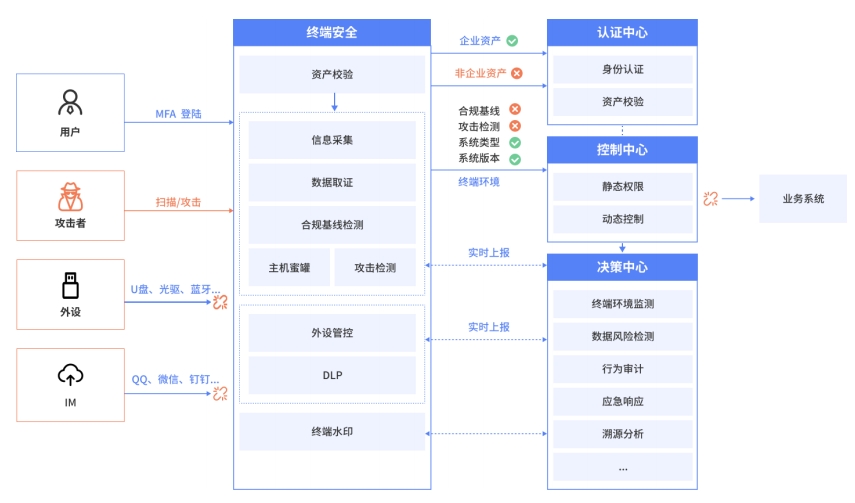

终端层安全防护逻辑

终端层安全防护逻辑

解决问题:终端注册管理、终端行为审计、终端合规评估、终端风险评估、终端外发管控

持安优势:行业最强数据采集能力 | 离线行为审计(Agent被销毁) | 双引擎:本地检测+后端检测引擎 | 组件联动关联能力 | 第三方产品联动

终端层安全能力

终端层安全能力

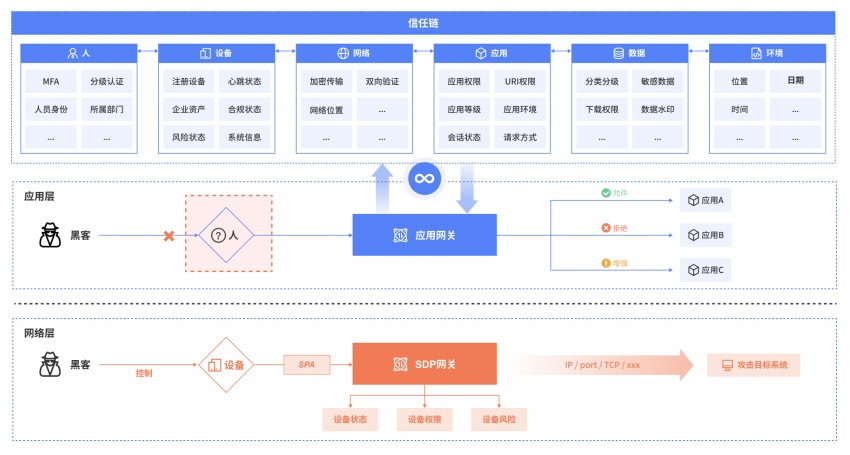

网络层安全防护逻辑

网络层安全防护逻辑

应用层安全防护逻辑

应用层安全防护逻辑

应用层安全防护逻辑:动态决策信任链

应用层安全防护逻辑:动态决策信任链

应用层安全防护逻辑

应用层安全防护逻辑

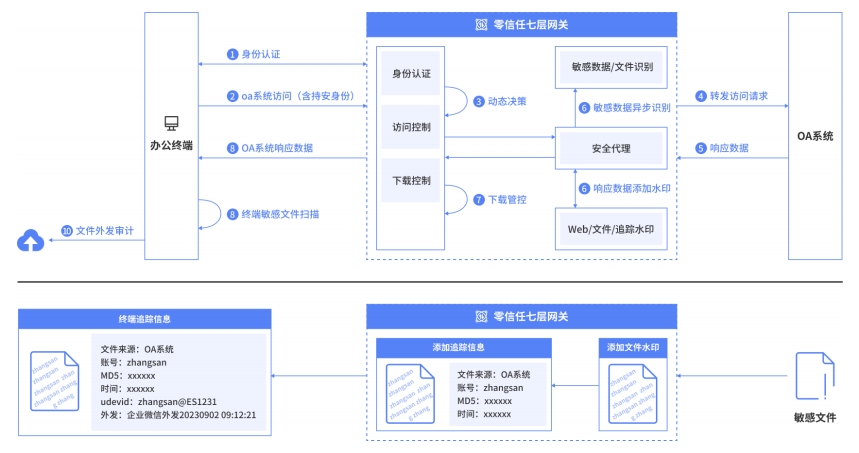

数据层安全防护逻辑

数据层安全防护逻辑

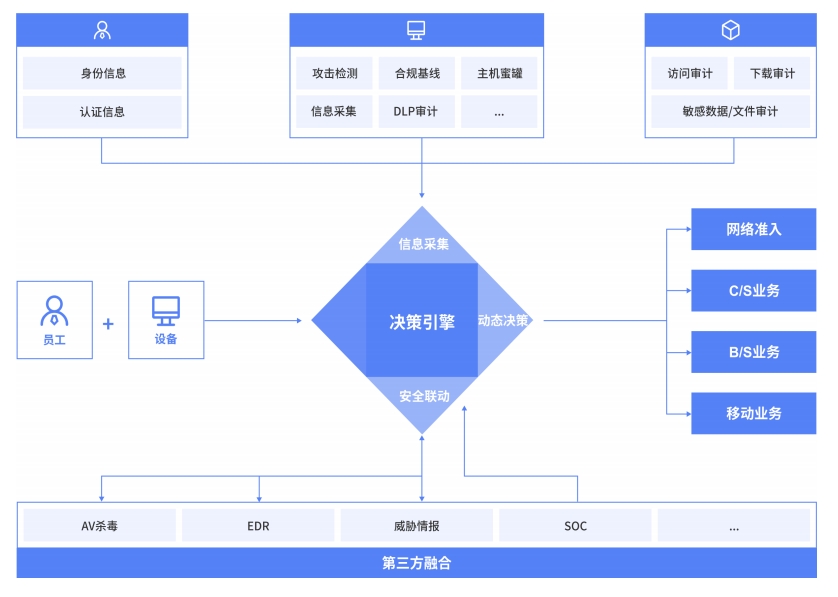

决策引擎联动逻辑

决策引擎联动逻辑

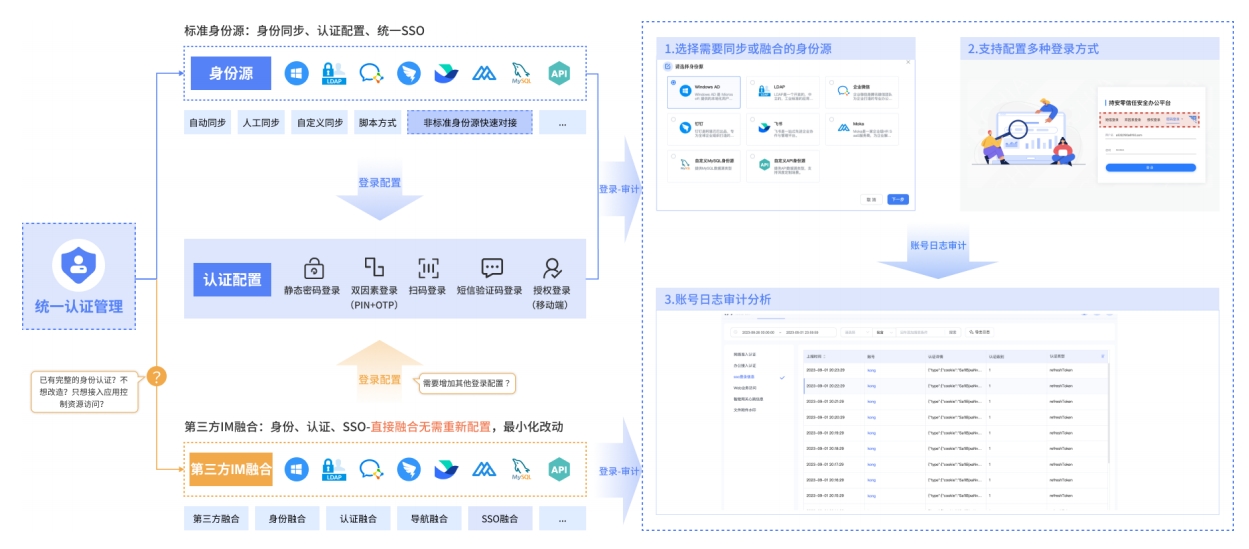

典型使用场景 - 01 统一认证管理

典型使用场景 - 01 统一认证管理

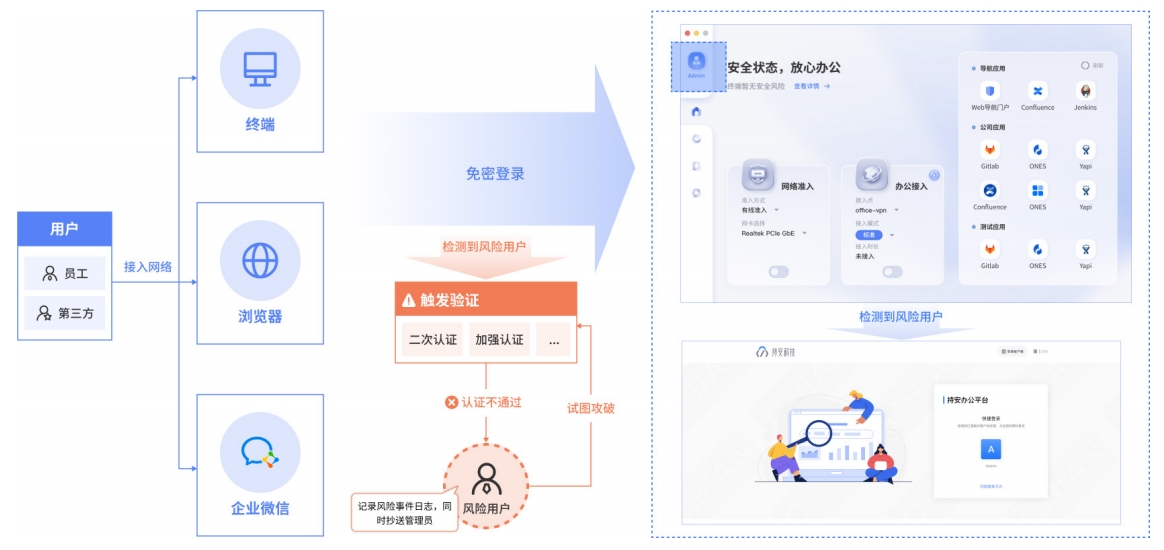

典型使用场景 - 02 用户免密登录、无密访问

典型使用场景 - 02 用户免密登录、无密访问

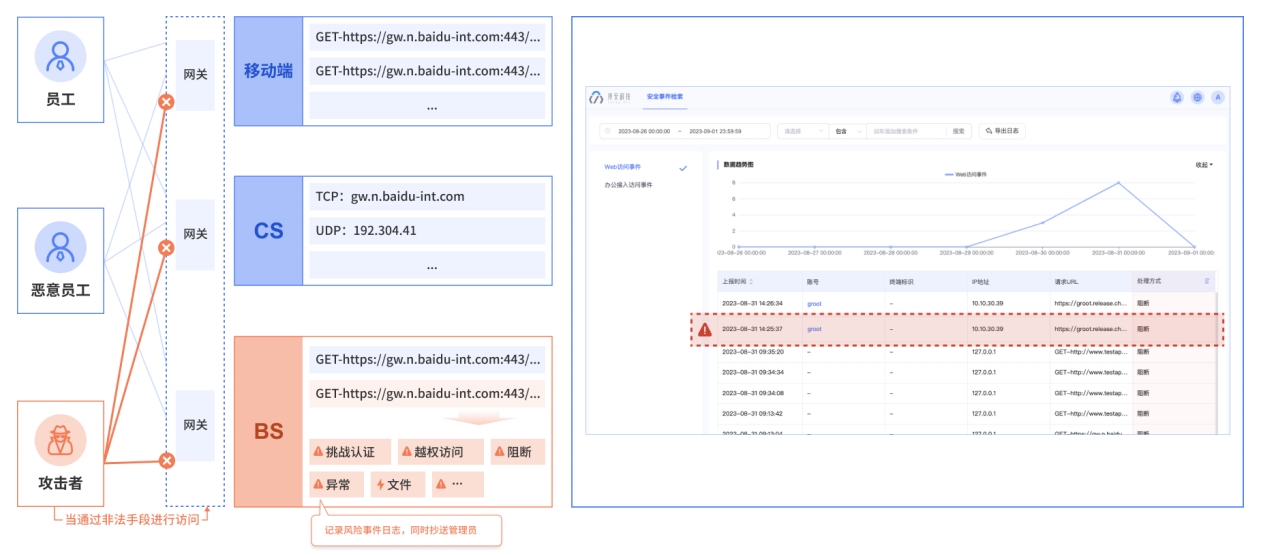

典型使用场景 - 03 统一应用暴露面收敛:http、BS、移动端

典型使用场景 - 03 统一应用暴露面收敛:http、BS、移动端

攻击面全面收敛

针对内部网络和外部网络之间的边界,以及移动办公场景中所有办公业务系统,未知访问人员无法接触到业务系统,且业务人员只可接触到自己权限范围内的业务系统,也可有效减少内鬼窃取企业数据资料。

• 移动端

通过移动设备(如智能手机、平板电脑)访问应用程序的场景。为了保护移动端的数据和系统安全,实施全面的防护措施,包括设备管理、应用程序安全、数据加密等,以减少潜在的攻击面。

• B\S

应用程序通过浏览器向服务器发送请求和接收响应的方式。通过收敛 BS 架构的暴露面,可以减少攻击者利用浏览器漏洞的机会,提高应用程序的安全性。

• 未知人员发起攻击时

基于零信任的“先验证,再访问”模型,只有经零信任验证可信的数据包才可以接触到业务系统,未知人员无法接触到业务系统,能够有效防范未知人员发起的未知攻击。

典型使用场景 - 04 应用 1day 热补丁、特权收敛

典型使用场景 - 04 应用 1day 热补丁、特权收敛

典型使用场景 - 05 自适应网络访问

典型使用场景 - 05 自适应网络访问

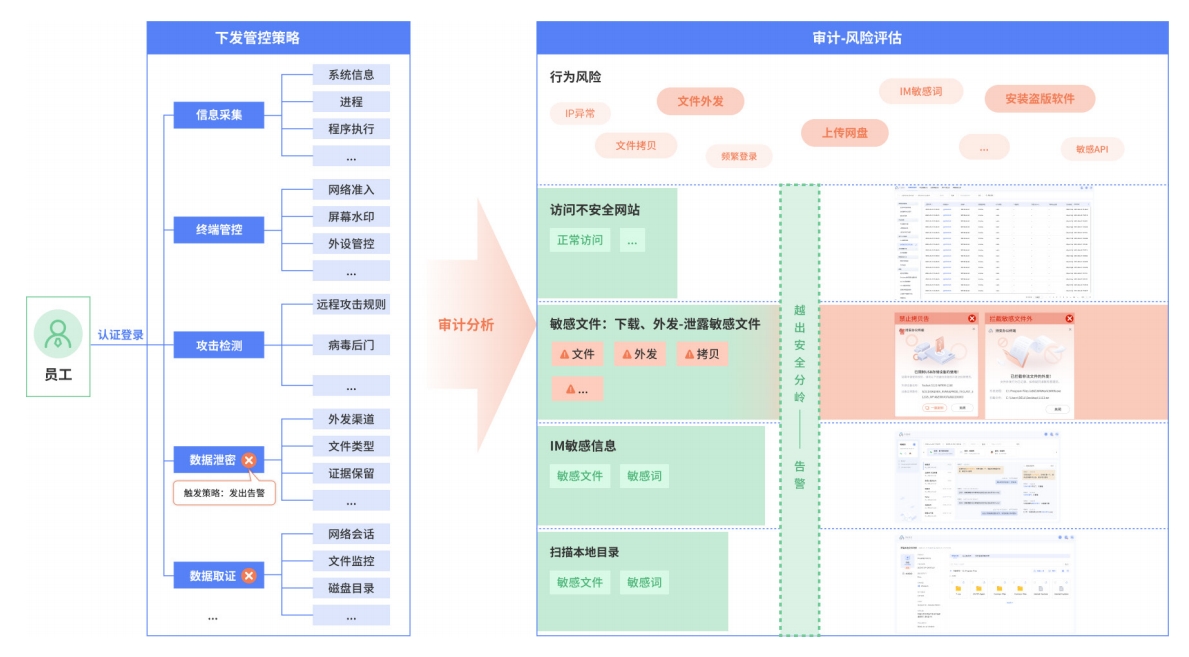

典型使用场景 - 06 终端行为审计、风险评估

典型使用场景 - 06 终端行为审计、风险评估

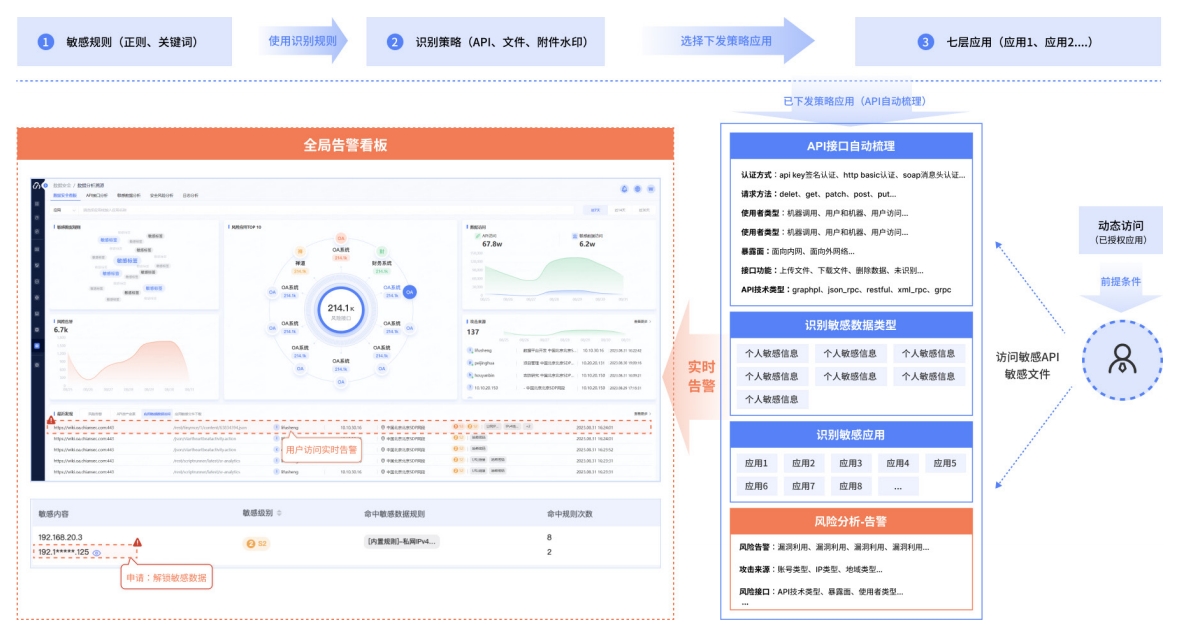

典型使用场景 - 07 数据安全管控-应用敏感数据访问

典型使用场景 - 07 数据安全管控-应用敏感数据访问

典型使用场景 - 08 数据安全管控-终端DLP管控

典型使用场景 - 08 数据安全管控-终端DLP管控

典型使用场景 - 09 数据安全管控-行为分析

典型使用场景 - 09 数据安全管控-行为分析

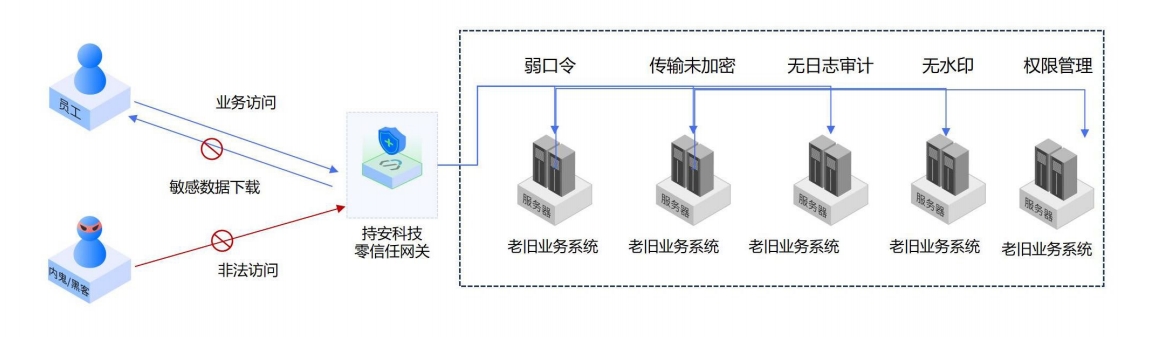

典型使用场景 - 10 老旧业务系统加固防护

典型使用场景 - 10 老旧业务系统加固防护

使用场景

使用场景

众多行业领导者的选择

众多行业领导者的选择

联软科技金融行业信创终端安全管理解决方案实施基于强制策略的准入控制, 确保接入终端“可信”。结合终端主动防御,实现威胁检测及自动响应,实现终端“可防”。加强端点安全防护能力,提高免疫能力,确保终端“可管”。采取全生命周期的数据管理控制措施,确保数据“可控”。

运维管理

安全管理

文件监控

外设管控

数据防泄漏系统(DLP)基于内容识别,可让组织保护客户数据、公司重要信息、知识财产及敏感或机密信息,避免通过USB/CD/DVD或IM类聊天工具等离开终端,可以用TDLP防护。

安全可靠

高效稳定