长亭流量分析预警系统

产品背景

产品背景

当前,在不断演化的网络安全领域,攻击者的攻击技术不断演进,攻击方式不断更新,越来越多的采用 APT 新型高级攻击技术的攻击组织被披露。据CNCERT(国家应急响应中心)2019 年 4 月发布的《2018 年我国互联网网络安全态势综述》1报告,2018 年,全球专业的网络安全机构发布了各类高级威胁研究报告 478 份,同比增长约 3.6 倍,受攻击领域也从主要的军队国防、政府、金融、外交和能源,扩展到医疗、传媒、电信等涉及国家服务性行业领域。CNCERT预测,未来有特殊目的的针对性更强的网络攻击会越来越多,而随着关键基础设施承载的信息价值越来越大,针对国家关键信息基础设施的网络攻击将会愈演愈烈。

同时,2019 年 5 月 10,等保 2.0(GBT22239-2019 信息安全技术 网络安全等级保护基本要求)正式发布,用于替代等保1.0(GB/T 22239-2008 信息安全技术 信息系统安全等级保护基本要求),于 2019 年 12 月 1 日正式实施。在等保 2.0 中新增的要求条款中,便有专门针对上述这类APT新型网络攻击行为的要求,要求三级和四级系统采取技术措施对网络行为进行分析,实现对网络攻击特别是新型网络攻击行为的分析。因此,不管从网络安全的攻防角度还是合规层面,都需要有具体的措施来对抗APT新型网络攻击。

网络攻击监测痛点

网络攻击监测痛点

产品简介

产品简介

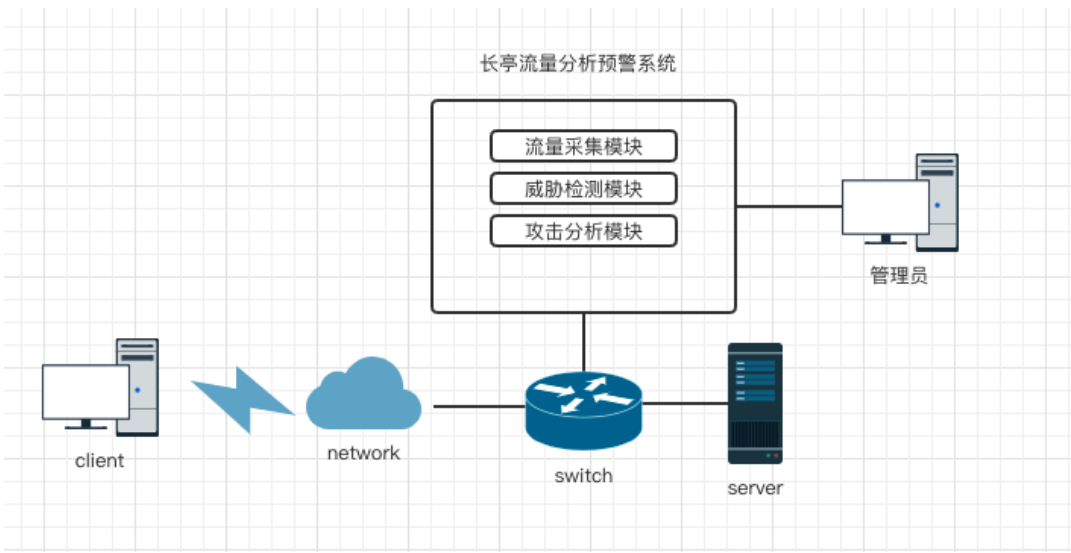

长亭流量分析预警系统,是一款通过网络流量深度分析实现 APT 新型网络攻击检测和响应的软硬件一体化产品,该产品旁路部署在网络出口处采集网络通信数据,产品采用大数据处理架构,集合机器学习、沙箱、隐蔽信道检测和攻击行为建模分析等新一代 AI 技术,针对各种网络入侵攻击、恶意代码传播、黑客控制及渗透攻击等,尤其是新型网络攻击、隐蔽黑客控制、APT 攻击等高级网络攻击,对攻击中广泛采用的 0day/Nday 漏洞、特种木马、渗透入侵等技术进行深度分析,挖掘网络空间中的已知和未知攻击威胁。结合威胁情报大数据平台,识别已知/未知高级威胁,并对威胁进行追踪和定位,判断木马家族、来源国家、制作组织,弥补了传统的基于特征库的被动防御体系的检测缺陷,能自动识别高级威胁攻击,并可与防火墙、入侵防御、网闸等串行网络安全设备联动,提升防护高级威胁攻击的能力,帮助用户建立联防联动的自动化处置方案。

关键技术

关键技术

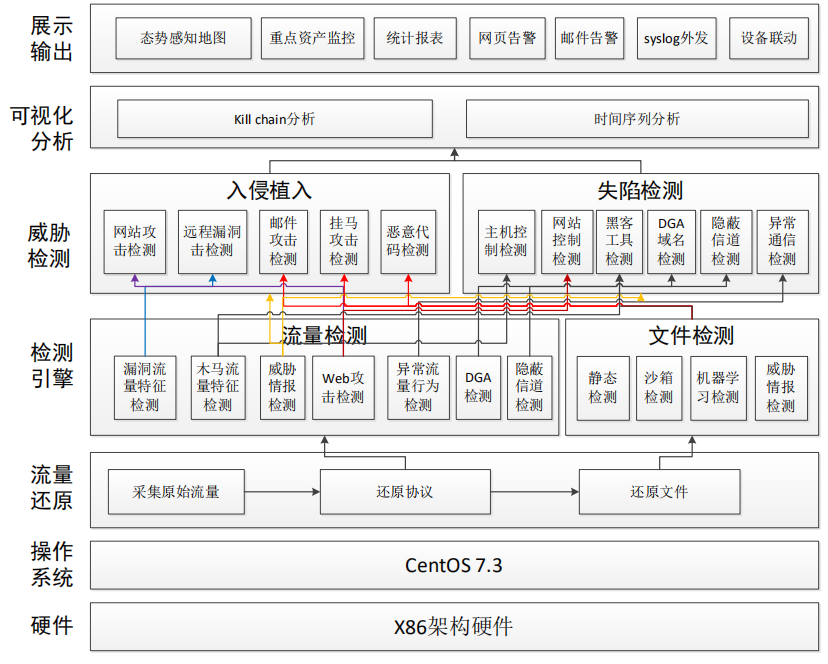

产品架构

产品架构

工作流程

工作流程

根据系统数据处理流程,长亭流量分析预警系统分为:流量采集、威胁检测、攻击分析、联动联防和安全运营五个模块。

产品功能

产品功能

|

产品功能 |

|

|

流量采集及文件还原 |

流量采集及文件还原 |

|

高级入侵植入检测

|

web 攻击检测 |

|

远程漏洞攻击检测 |

|

|

邮件攻击检测 |

|

|

挂马攻击检测 |

|

|

恶意文件检测 |

|

|

高级远程控制检测

|

主机控制检测 |

|

网站控制检测 |

|

|

黑客工具检测 |

|

|

异常通信检测 |

|

|

隐蔽信道检测 |

|

|

DGA 域名检测 |

|

|

可视化分析与预警

|

Kill Chain 分析 |

|

时间序列分析 |

|

|

安全态势感知 |

|

|

重点资产监控 |

|

|

报表管理 |

报表管理 |

产品特性

产品特性

产品优势

产品优势

产品价值

产品价值

丰富的应用场景

丰富的应用场景

产品推荐

首页

首页