默安科技 软件供应链安全治理解决方案

立即咨询

软件供应链安全的“内忧外患”

软件供应链安全的“内忧外患”

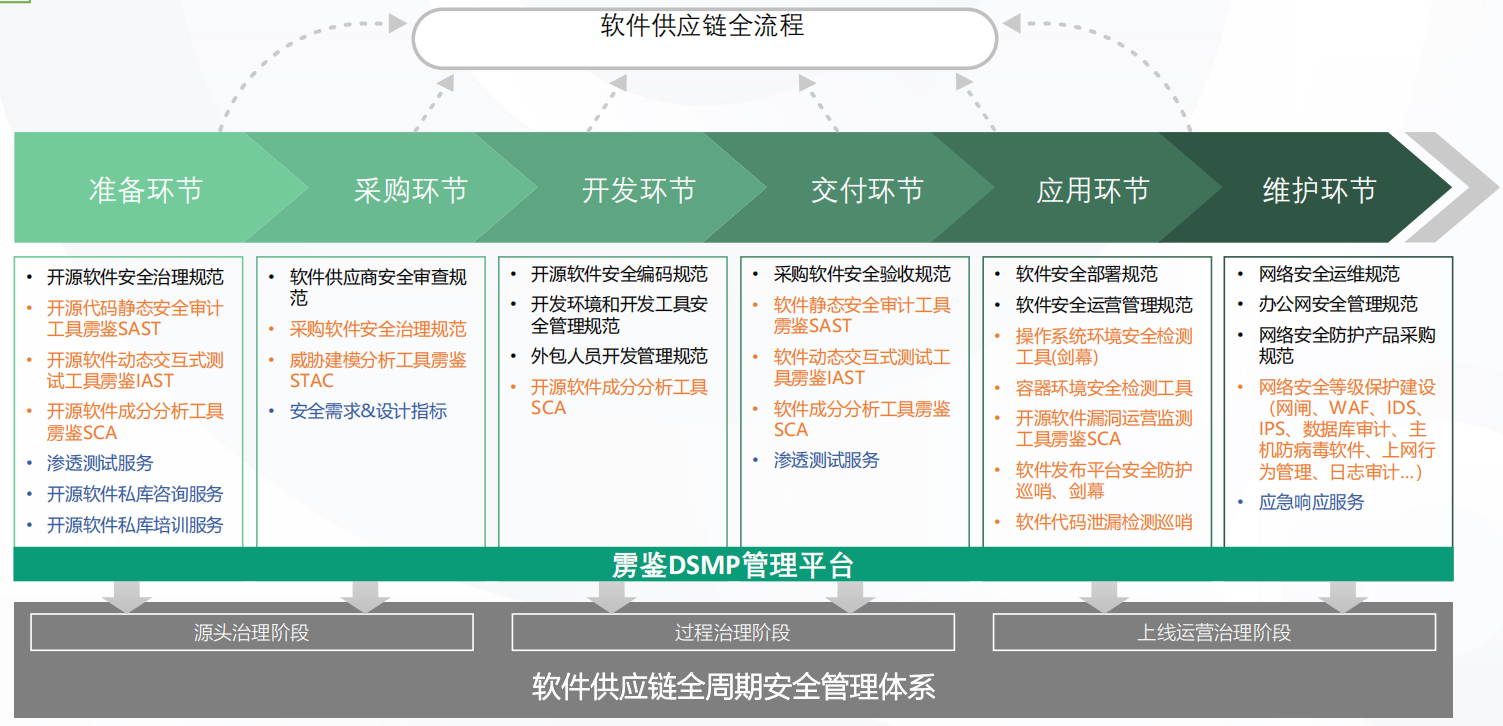

软件供应链全流程安全治理的技术体系

软件供应链全流程安全治理的技术体系

软件供应链安全治理实践的优势

软件供应链安全治理实践的优势

如何从源头解决软件供应链风险的输入?

如何从源头解决软件供应链风险的输入?

从源头解决软件供应链的输入-安全需求前置

从源头解决软件供应链的输入-安全需求前置

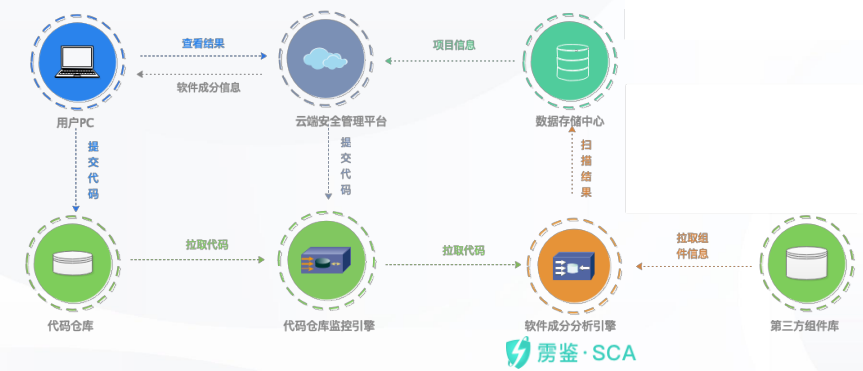

从源头解决软件供应链的输入-组件漏洞治理

从源头解决软件供应链的输入-组件漏洞治理

软件成分列表包含库名、所属语言、风险类型、当前版 本号、最新版本号、开源许可证、所属项目、操作等。

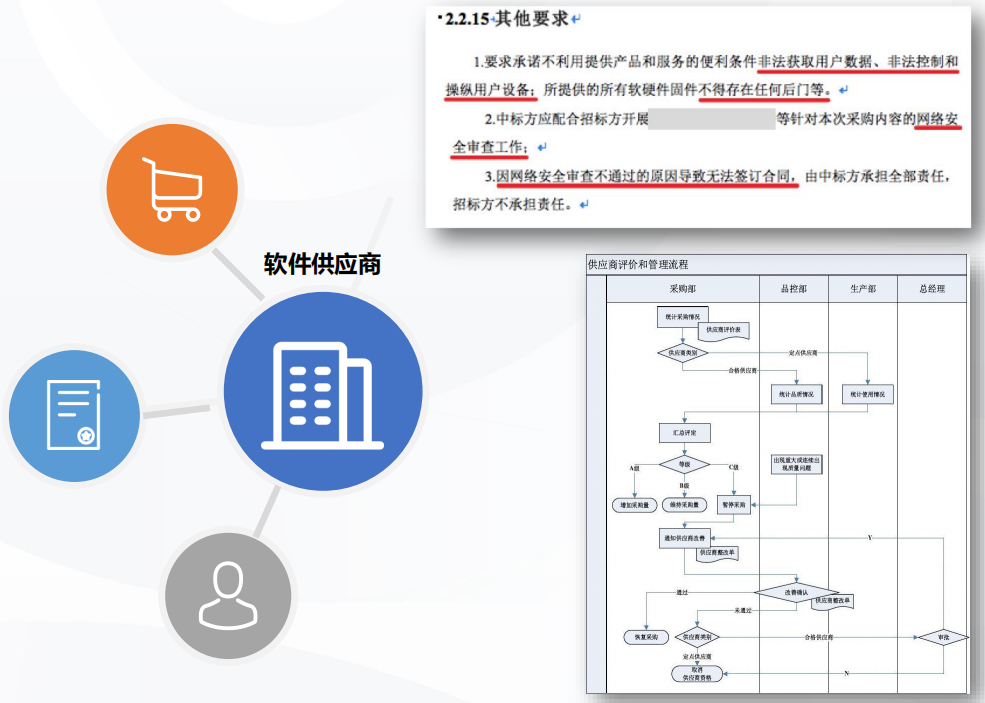

从源头解决软件供应链的输入-软件供应商管控

从源头解决软件供应链的输入-软件供应商管控

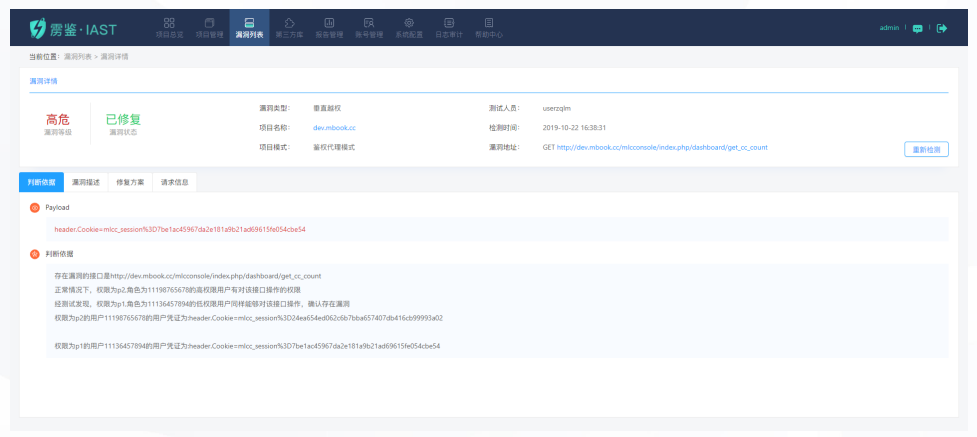

开发过程中如何做好软件供应链风险管控?

开发过程中如何做好软件供应链风险管控?

软件交付时如何做好软件供应链风险管控?

软件交付时如何做好软件供应链风险管控?

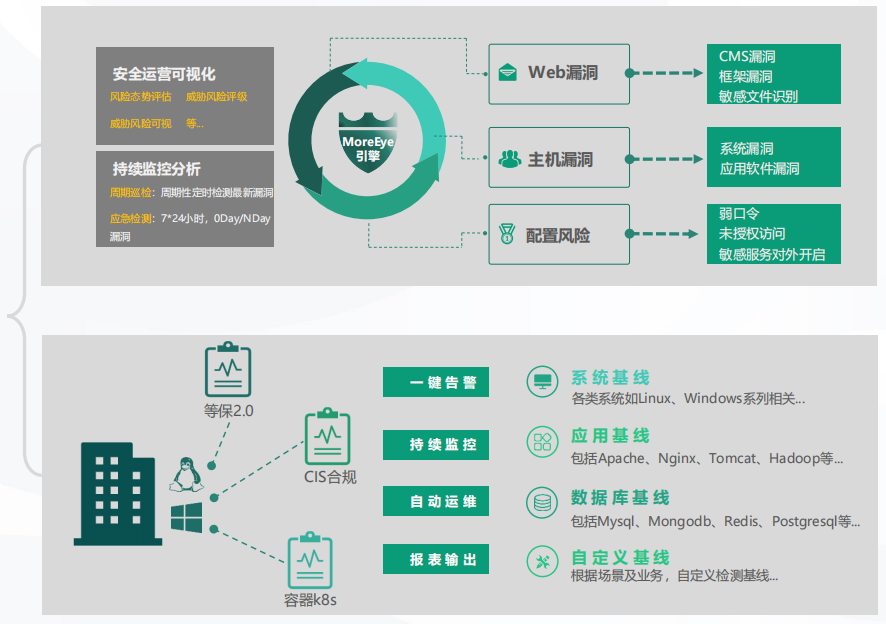

软件应用阶段如何确保风险的有效控制?-上线/发布环境控制

软件应用阶段如何确保风险的有效控制?-上线/发布环境控制

软件应用阶段如何确保风险的有效控制?-运行阶段控制

软件应用阶段如何确保风险的有效控制?-运行阶段控制

不同场景下的治理方法——多级架构下的统一监管

不同场景下的治理方法——多级架构下的统一监管

不同场景下的治理方法——软件生命周期漏洞跟踪闭环

不同场景下的治理方法——软件生命周期漏洞跟踪闭环雳鉴DSMP管理平台

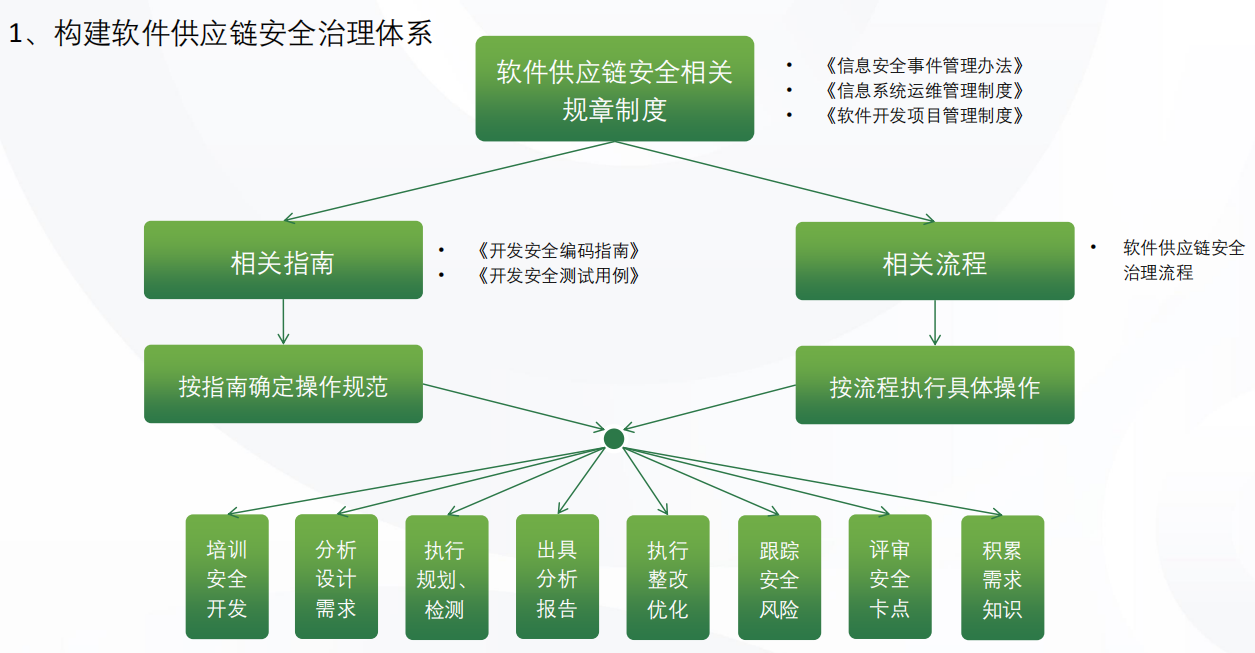

客户案例——浙江省农村信用社联合社

客户案例——浙江省农村信用社联合社软件供应链安全现状

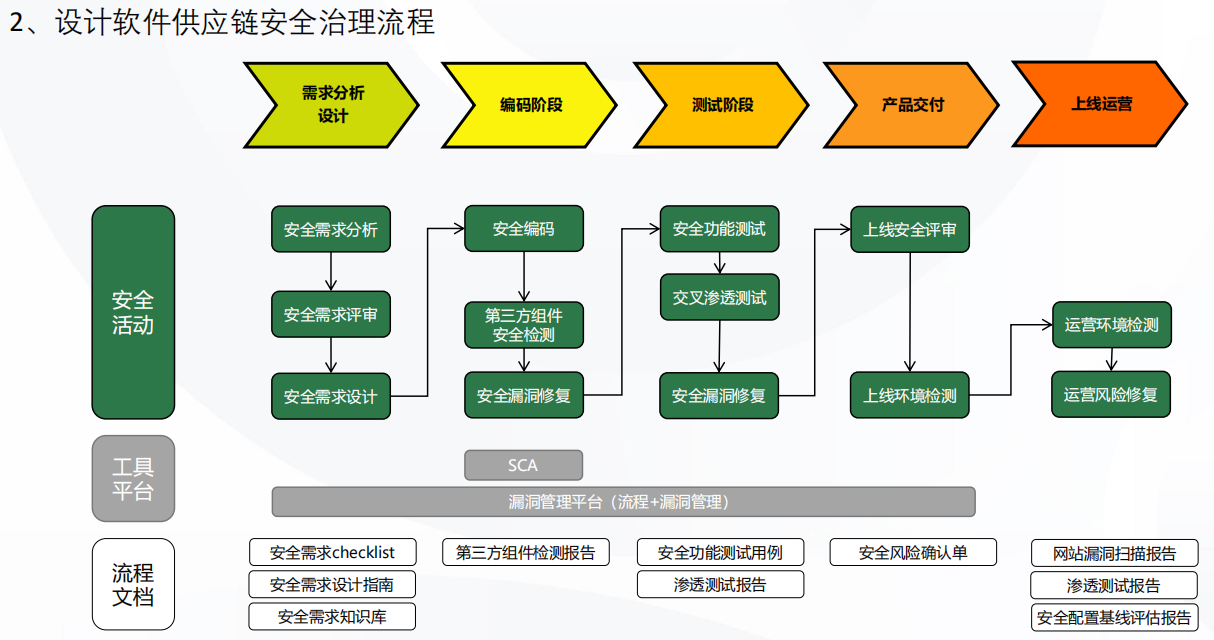

项目主要建设内容

项目主要建设内容

客户案例——浙江省农村信用社联合社

客户案例——浙江省农村信用社联合社

客户案例——浙江省农村信用社联合社

客户案例——浙江省农村信用社联合社

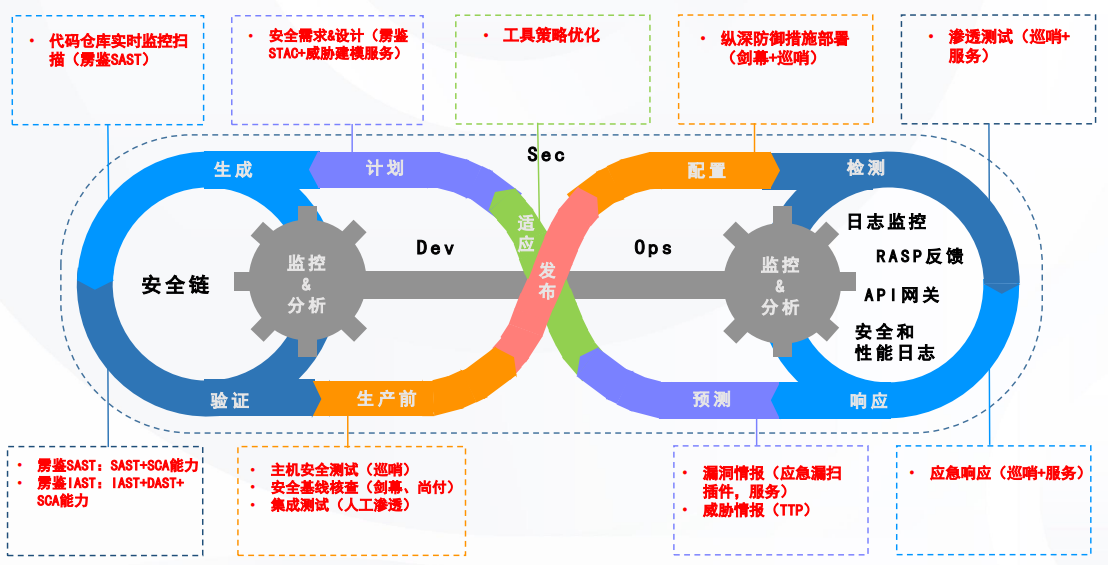

与DevOps集成的软件供应链工具模型

与DevOps集成的软件供应链工具模型

可持续的软件供应链安全治理手段

可持续的软件供应链安全治理手段

创始人-国内顶尖云安全创世团队

创始人-国内顶尖云安全创世团队

技术团队

技术团队

资质证书

资质证书

资质证书

资质证书

产品推荐

鲁班工场移动App(Luban iWorks App)是鲁班项目协同管理的APP产品,将BIM技术和移动互联网技术相互结合,致力于帮助项目现场管理人员能够更轻便、更有效、更直观的查询BIM信息并进行协同合作。

腾讯云GPU云服务器是用不同制程架构、不同指令集、不同功能的硬件组合起来解决问题的计算架构。异构计算是性能、成本和功耗均衡的技术,同时也是让最适合的专用硬件去做最适合的事,如密集计算或外设管理等,从而达到性能和成本的最优化。

天际通联 WIFI 覆盖解决方案,配备优质 WAPI 无线控制器硬件与工业级室外无线 AP。针对多样场景需求,提供稳定高效的无线覆盖方案,保障网络高速、安全运行。产品性能可靠,价格合理,兼顾信号强度与覆盖范围,为企业、园区等打造无缝、优质的无线网络环境。

首页

首页