思福迪SAFETY零信任安全访问系统

立即咨询

零信任的需求与历史

零信任的需求与历史

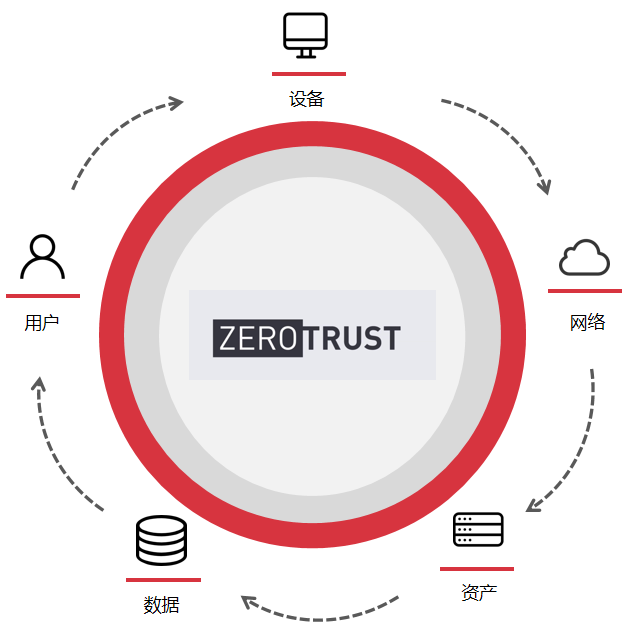

零信任的理念

零信任的理念

零信任的思路

零信任的思路

零信任的技术

零信任的技术

合规需求

合规需求

产品理念

产品理念

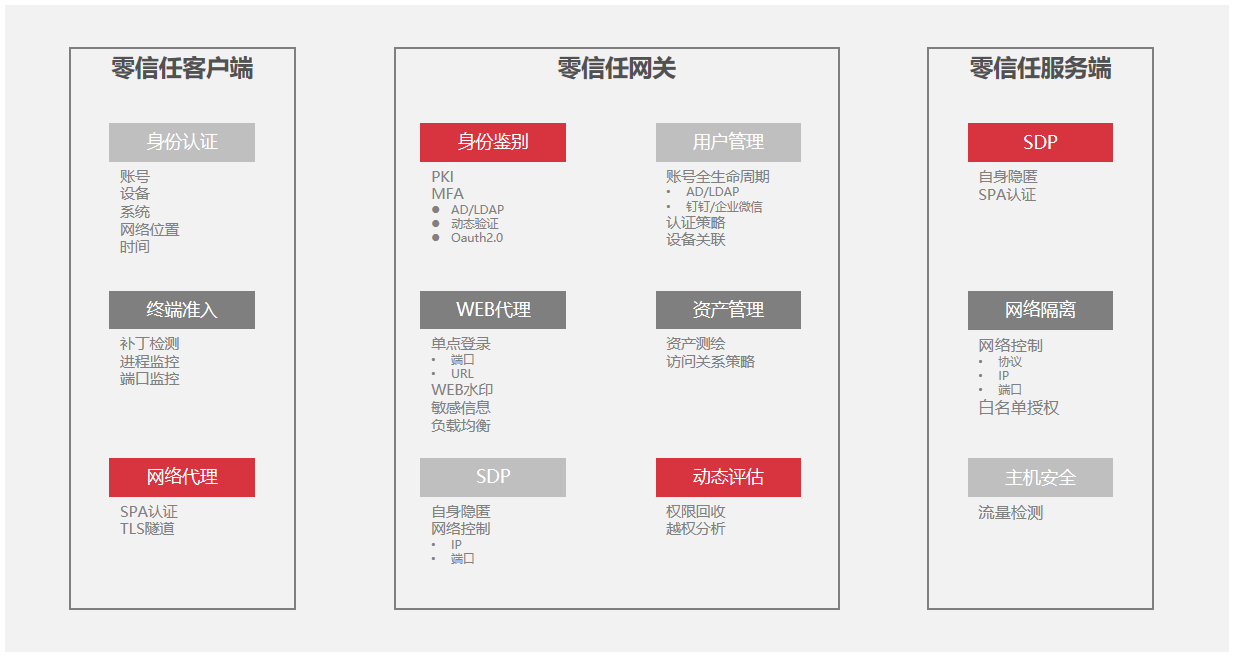

产品架构

产品架构

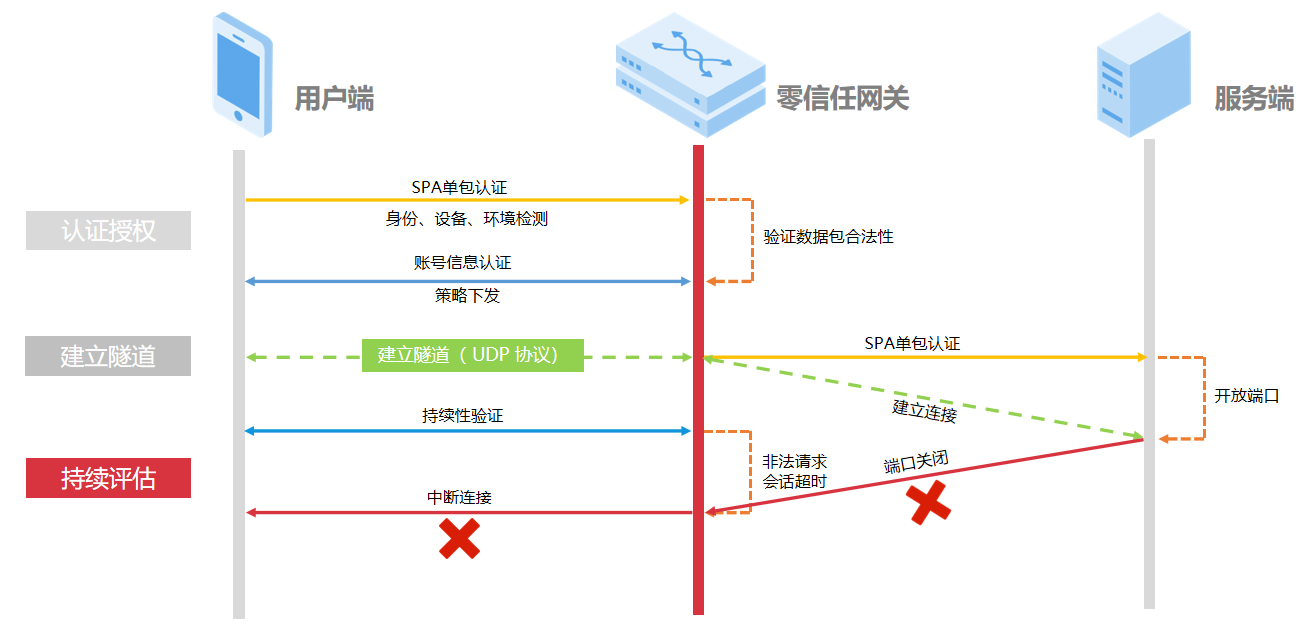

访问流程

访问流程

统一认证管理

统一认证管理

访问授权控制

访问授权控制

终端环境检测

终端环境检测

WEB应用代理

WEB应用代理

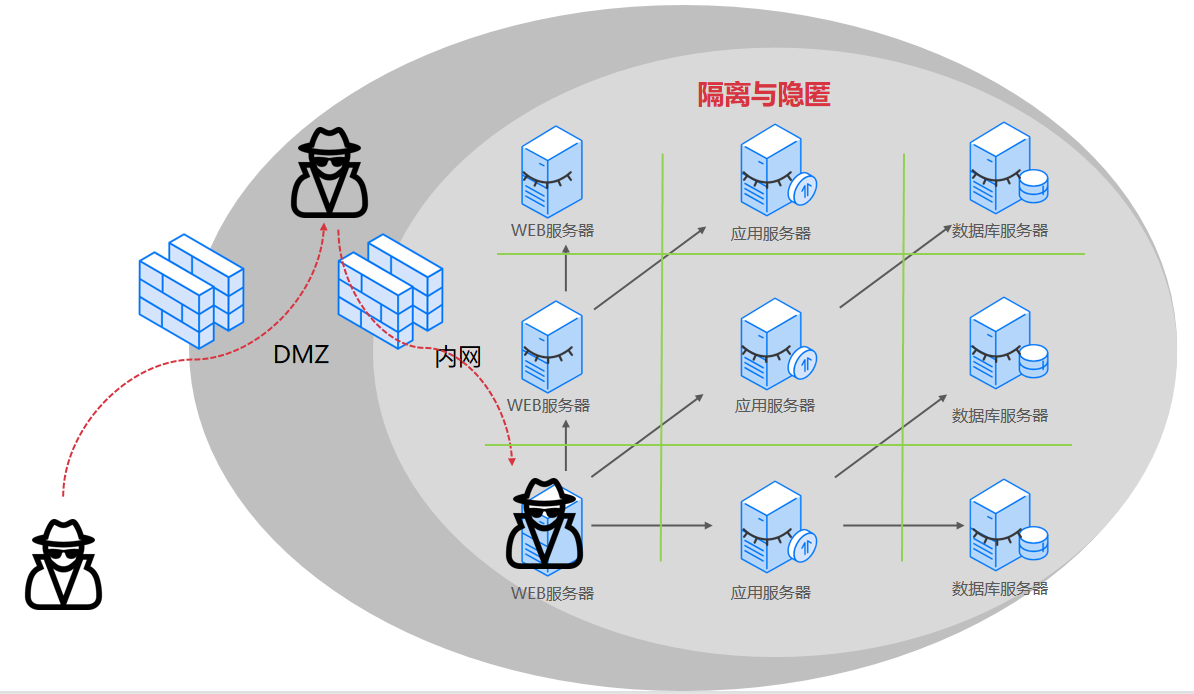

资产安全管控

资产安全管控

远程办公

远程办公

护网行动

护网行动

业务外包

业务外包

应用效果

应用效果

产品推荐

跨境云手机,基于自主知识产权的磐玉蜂巢服务器及创新的容器化技术, 跨境云产品以“ 高安全性、高能效比、高性价比” 为价值理念, 持续构建丰富的ARM云产品矩阵, 帮助客户以更低成本获得安全稳定、绿色节能、高效敏捷的ARM云服务和云算力,为跨境直播带货,海外市场营销和进出口贸易,跨境电商出海创造更多可能。

聚焦成长型、创新型企业,提供企业级云ERP整体解决方案,全面支持多组织业务协同、营销创新、智能财务、人力服务,融合用友云服务实现企业互联网资源连接、协同、共享,赋能中国成长型企业高速发展、云化创新

职行力制造行业培训管理解决方案完成内外课程体系梳理并上线。完成学习地图构建及上传,上线半年复盘分析,完善产品使用功能,进一步提示培训管理效率。梳理完善惠科校招生培养体系。

首页

首页