Trellix端点安全解决方案

Trellix 动态端点威胁防护战略

Trellix 动态端点威胁防护战略

集成的,层次化的最佳攻击防护

Trellix 动态端点威胁防御解决方案

Trellix 动态端点威胁防御解决方案

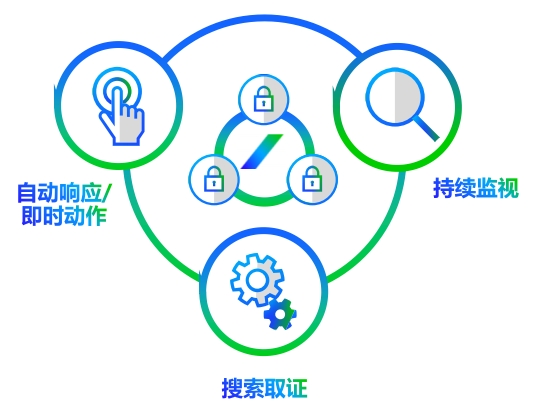

动态保护,可视化和协作的威胁响应

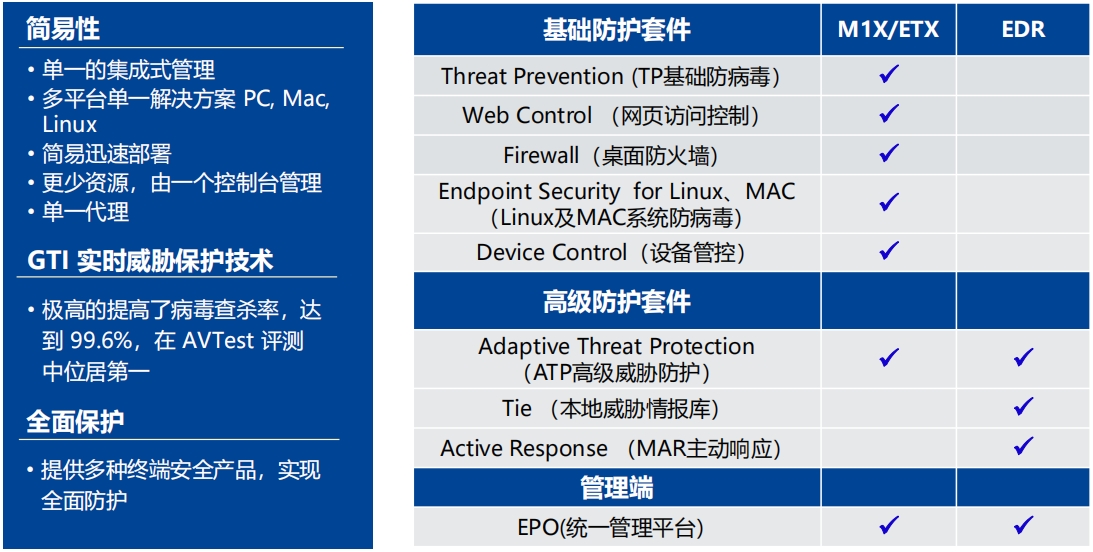

Trellix 动态端点防御套件

Trellix 动态端点防御套件

Trellix Threat Prevention(TP基础防病毒)

Trellix Threat Prevention(TP基础防病毒)

主动阻止和移除威胁,延伸覆盖新的安全风险,有效减少管理和响应成本。

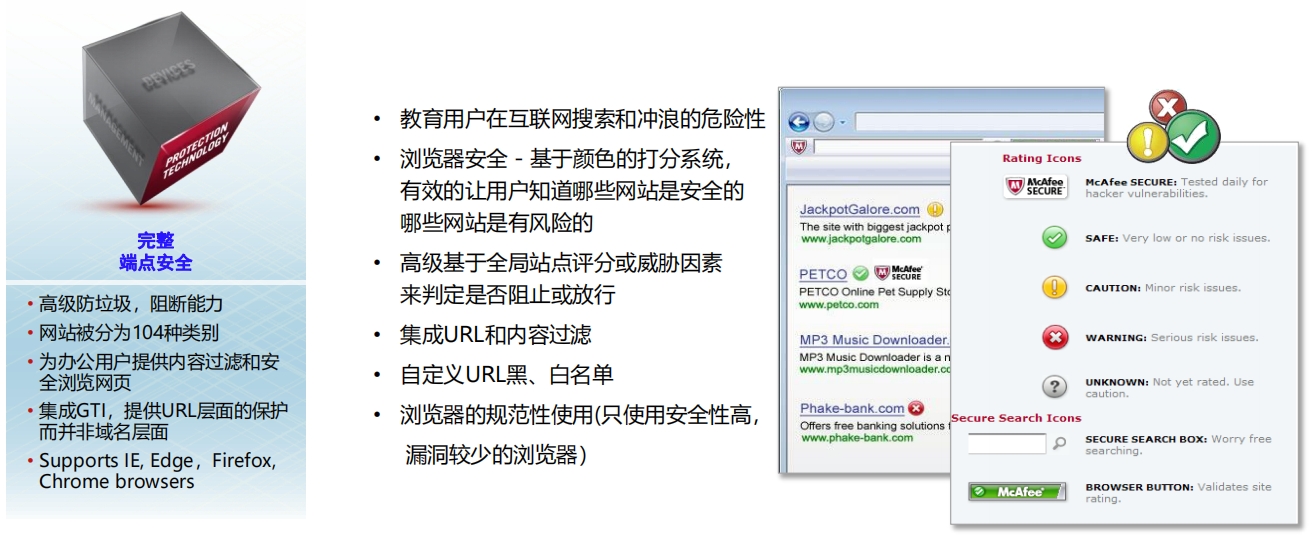

Trellix Web Control(网页访问控制)

Trellix Web Control(网页访问控制)

使用综合的行为和信誉度来给精确地给网页打分

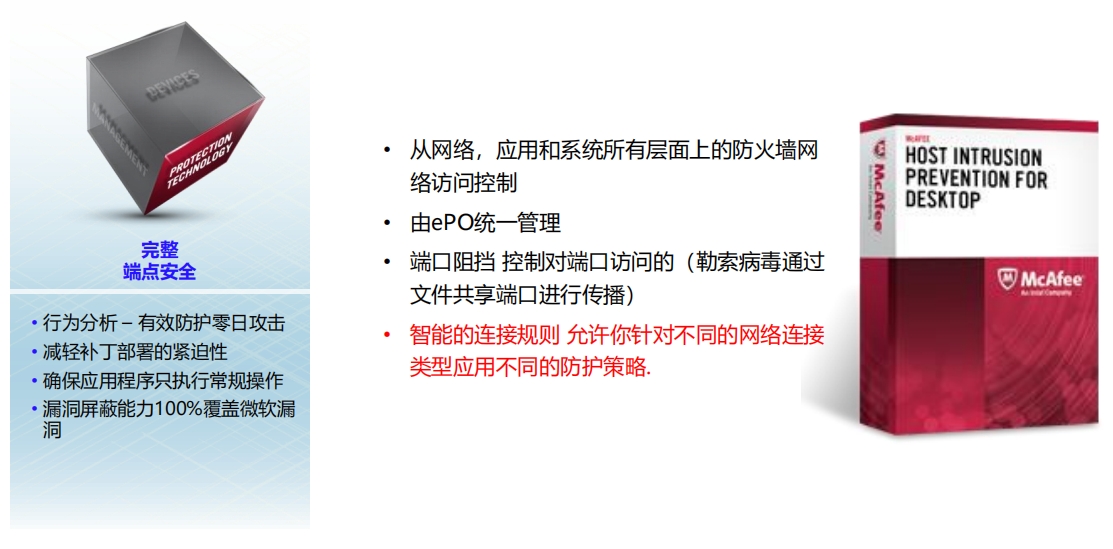

Trellix Firewall(桌面防火墙)

Trellix Firewall(桌面防火墙)

结合了特征库和行为入侵防御系统,给予前所未有的保护已知和未知零日威胁的能力。

Trellix Device Control(设备管控)

Trellix Device Control(设备管控)

保护数据通过可移动存储设备和介质,USB磁盘,MP3播放器,CDs,and DVDs流入第三者的手上。

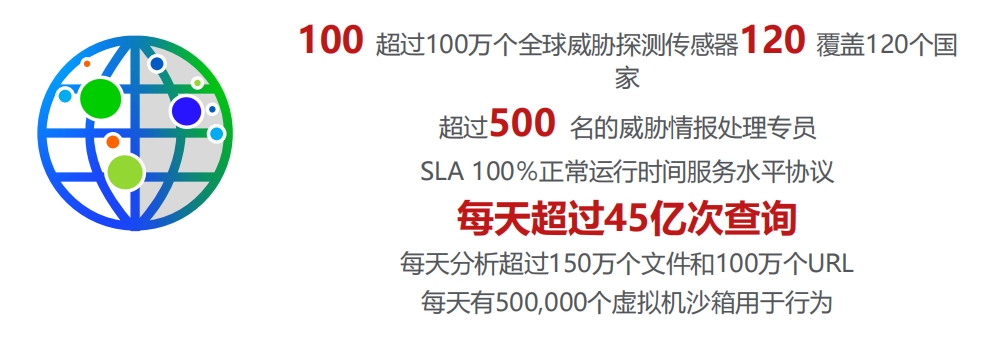

Trellix Global Threat Intelligence(GTI 云查杀)

Trellix Global Threat Intelligence(GTI 云查杀)

利用全球洞察力为ENS武装,全求最大最多的威胁情报记录

可通过Threat Prevent模块进行调用,实现基于市场上最强大的全球威胁情报的云查杀功能

传统的防护方式

传统的防护方式

海量灰色文件如何定义?

Adaptive Threat Protection 自适应威胁防护

Adaptive Threat Protection 自适应威胁防护

Real Protect 机器学习综述

Real Protect 机器学习综述

执行前执行后都检测可以最大化检测效果

Real Protect 静态分析如何工作

Real Protect 静态分析如何工作

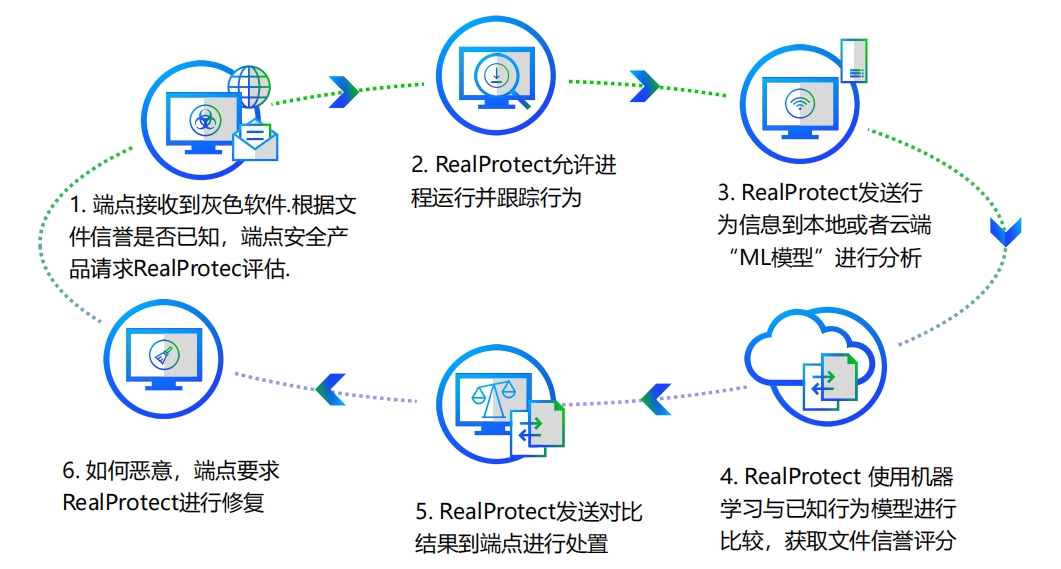

Real Protect 动态分析如何工作

Real Protect 动态分析如何工作

动态应用程序遏制(DAC)

动态应用程序遏制(DAC)

本地端点执行遏制功能阻止灰色软件和勒索软件的行为(包括扩散)

动态应用程序遏制(DAC)

动态应用程序遏制(DAC)

在保护‘零号病人’的同时维持工作效率

DAC Rules(勒索软件防护)

DAC Rules(勒索软件防护)

ATP 工作流程

ATP 工作流程

利用Story Graph调查事件

利用Story Graph调查事件

以可视化的方式显示基于文件和基于无文件的运行轨迹以及ATP威胁检测项

回滚修复功能

回滚修复功能

自动使系统恢复健康状态

用户保持生产效率,管理员重拾时间进行人工维修或重新映像

端点安全(ATP)核心防护

端点安全(ATP)核心防护

动态应用程序遏制&Real Protect

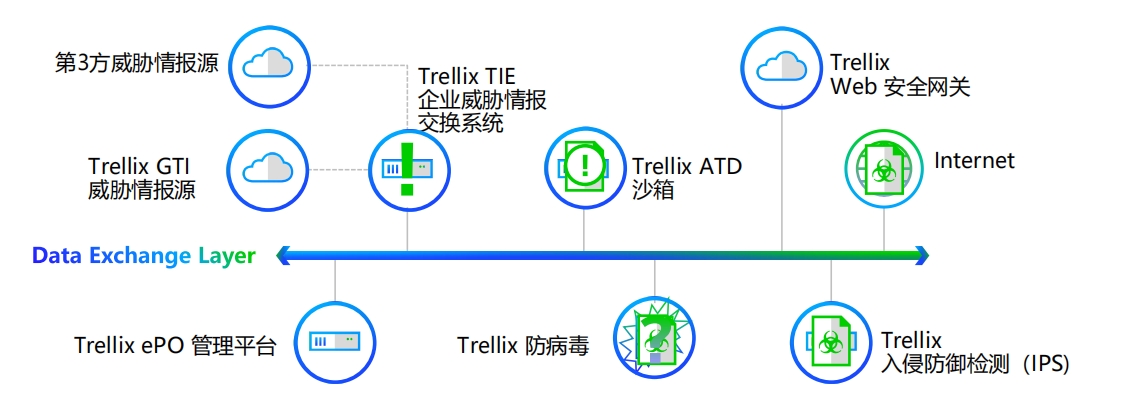

威胁情报交换(TIE)

威胁情报交换(TIE)

本地威胁情报,汇集情报至统一系统实现自适应,并可手动维护

办公电脑无法直接连外网时,可作为中介与GTI互联

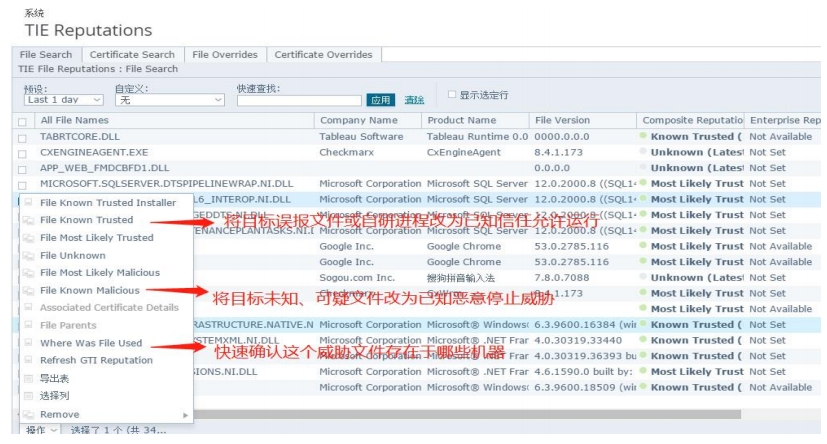

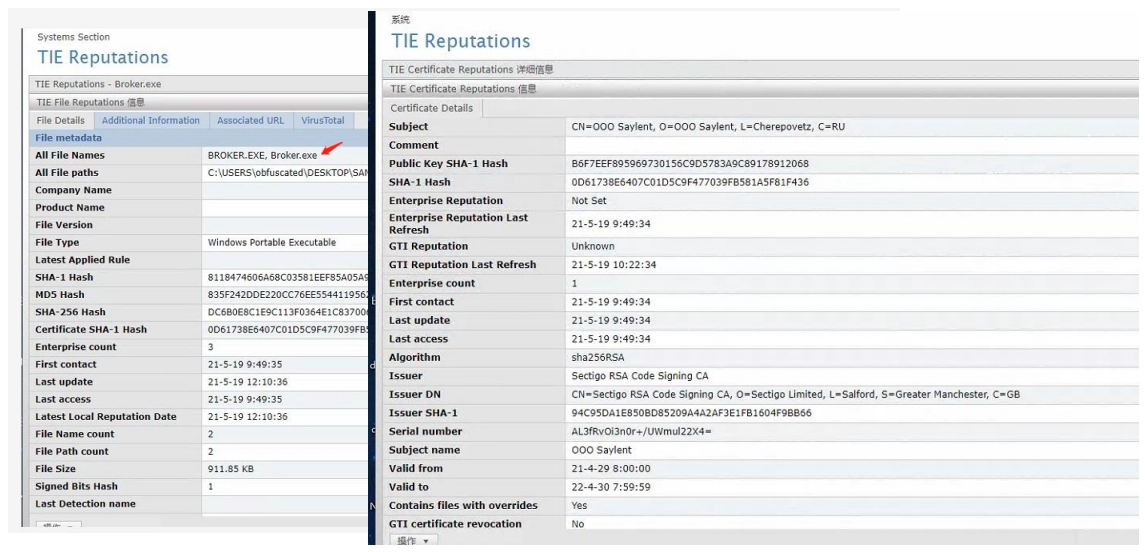

TIE情报信誉库

TIE情报信誉库

收集当前终端上传的文件信誉状态并可深入分析

利用情报信誉库深入分析与定制

利用情报信誉库深入分析与定制

可手动修改本地情报库中所收集到文件信誉状态

1. 可将文件拉黑或加白

2. 可手动添加文件信誉(可基于文件hash值或证书)

利用情报信誉库深入分析与定制

利用情报信誉库深入分析与定制

可基于证书添加证书黑名单

集成VirusTotal分析

集成VirusTotal分析

Tie服务器还可以直接集成Virustotal的信誉查询,即可以将某个文件的信誉值直接在virustotal上进行查找,并将查询结果返回到EPO上进行查阅

统一的基础 - Open DXL

统一的基础 - Open DXL

标准化的安全通讯和管理架构

TIE解决方案联动演示

TIE解决方案联动演示

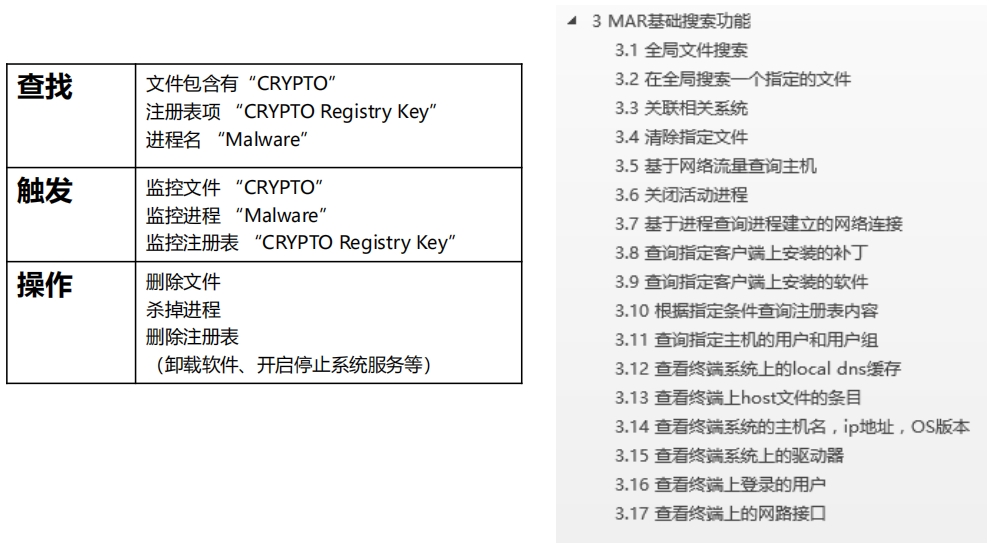

Trellix Active Response

Trellix Active Response

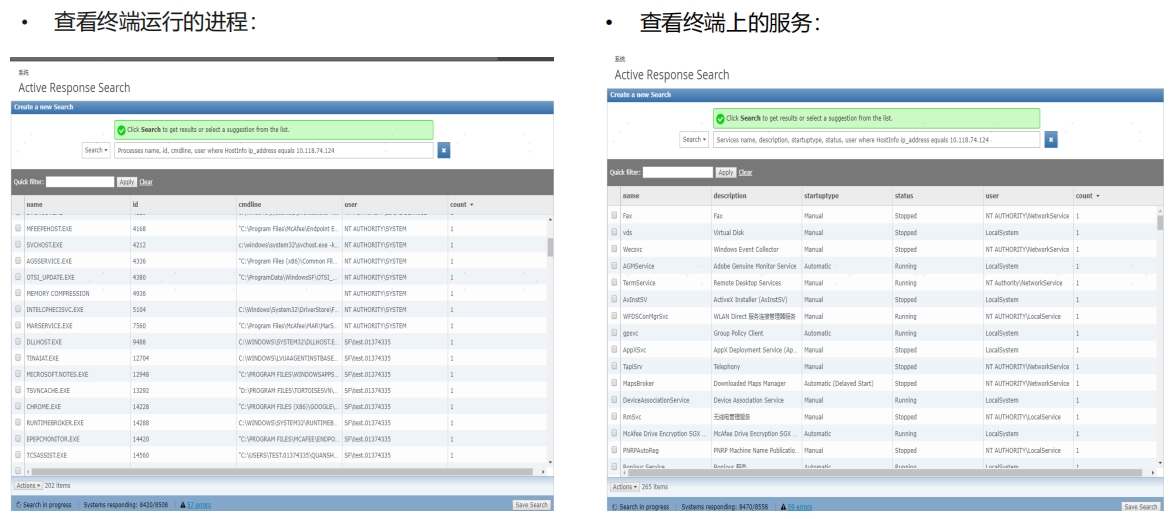

主动搜索

主动搜索

采用Active Response实现端点的主动搜索与检测

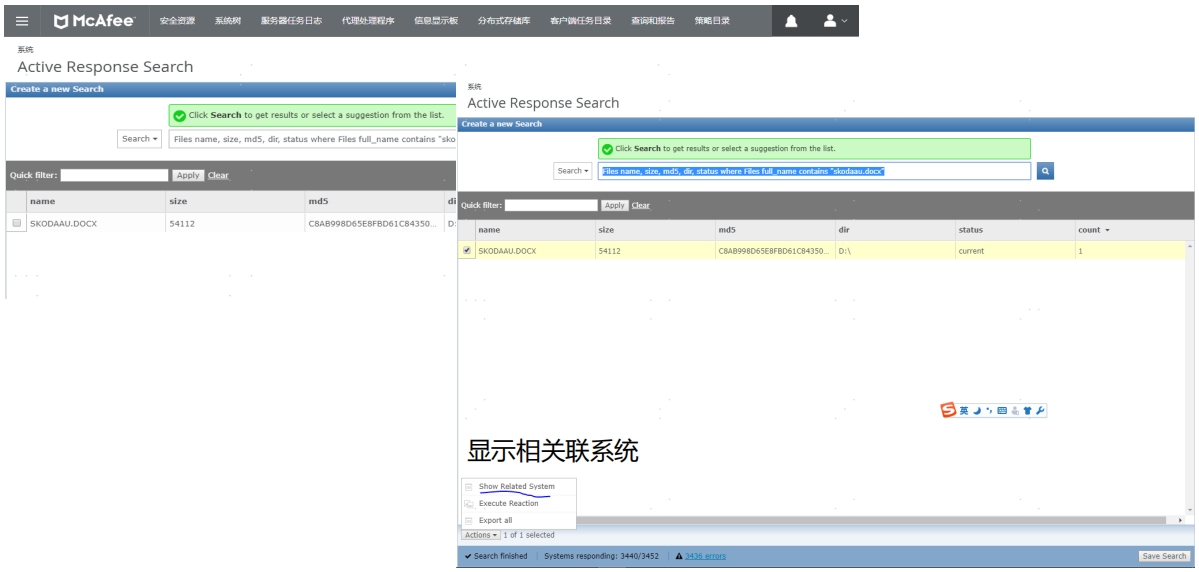

搜索示例

搜索示例

在全局搜索一个指定的文件

搜索示例

搜索示例

可以查询到系统上已安装补丁的信息,包括补丁ID、安装时间、安装的主机名等

响应动作

响应动作

安全互联,快速响应

安全互联,快速响应

产品推荐

首页

首页