默安科技 幻阵高级威胁狩猎与溯源系统

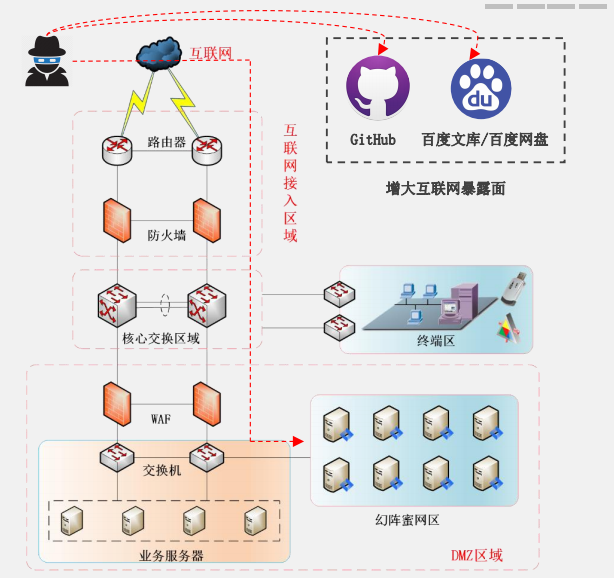

弱点太多,攻防完全不对称

弱点太多,攻防完全不对称

通过绕过门禁或利用办公WIFI突破防御,进入企业内部或内网进行攻击。

员工使用各种SAAS服务,微博,论坛,有意无意把自己的帐号密码,公司代码泄露到互联网上。

通过分支机构的安全缺陷,POS 机终端,物联网终端,家庭智能终端侵入企业内网。

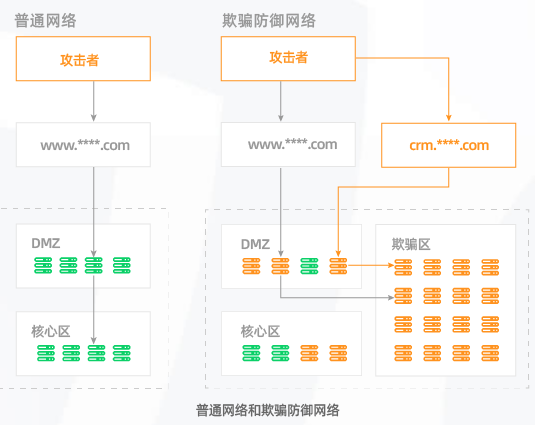

化被动为主动:欺骗防御技术

化被动为主动:欺骗防御技术

Gartner从2015年起连续四年将攻击欺骗列为最具有潜力的安全技术:“通过使用欺骗或者诱骗手段来挫败或者阻止攻击者 的认知过程,从而破坏攻击者的自动化工具,拖延攻击者的活动或者检测出攻击。该技术旨在欺骗攻击者,消耗其资源并作为高仿真事件检测工具。此类技术有助于解决攻击者对企业拥有不对称优势的问题, 而现有架构使攻击者能太过轻易地找到网络、系统和数据。欺骗技术适用于想要寻求防御、或以更深入的方式加强其事件威 胁检测机制的企业组织。

产品介绍

产品介绍

幻阵是默安科技自主研发的一款基于欺骗防御的高级威胁狩猎与溯源系统。该系统从攻击视角出发,在攻击者必经之路上构造陷阱,从而混淆其攻击目标,精确感知并溯源攻击者行为;并且通过云蜜网将攻击隔离,保护企业内部真实资产,成为企业至关重要的一道安全屏障。

产品优势

产品优势

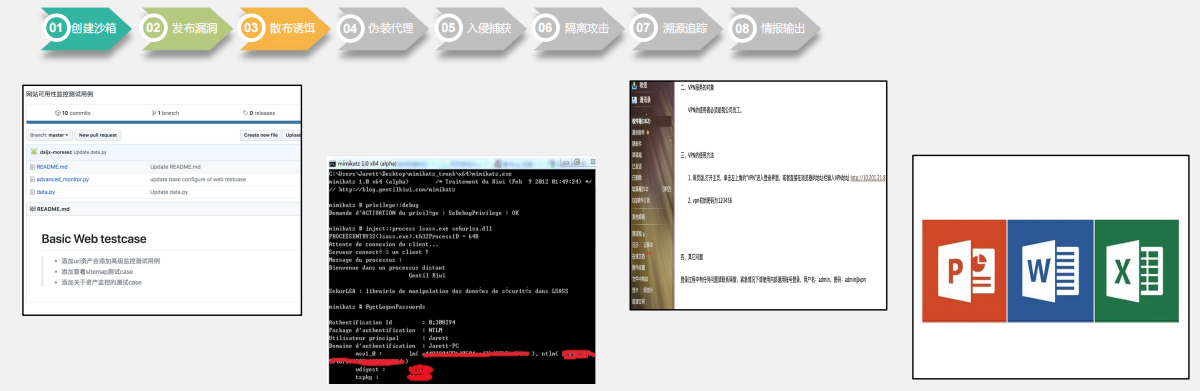

全链路攻击欺骗防御方案

全链路攻击欺骗防御方案

27种高交互沙箱覆盖各种场景

27种高交互沙箱覆盖各种场景

沙箱特点: 1、高交互性:相对于低交互沙箱,高交互沙箱可以适应每一个事件,模拟真实业务,让攻击者无法察觉处于仿真系统。2、高隐蔽性:通过虚拟机模拟出的仿真业务,并做了进程通信伪装,与真实业务无差别。针对沙箱的指纹和进程作了隐藏处理, 即使反欺骗意识很强的攻击者也无法发现处在仿真系统中。

根据实际防护的业务自由发布沙箱漏洞

根据实际防护的业务自由发布沙箱漏洞

沙箱特点: 1、漏洞发布:可以针对不同的沙箱,自主设置发布漏洞,吸引攻击者试探攻击。2、支持PHP、ASP、JSP语言的各种类型漏洞,如:后台登陆、数据库后台登陆、服务器后台登陆、文件上传等。

多种诱饵,层层诱导,防不胜防

多种诱饵,层层诱导,防不胜防

伪装代理:端口伪装+流量转发

伪装代理:端口伪装+流量转发

部署伪装代理,使蜜网和业务网络无缝融合

部署伪装代理,使蜜网和业务网络无缝融合

入侵捕获:行为记录,识别真人

入侵捕获:行为记录,识别真人

详细记录攻击者的行为动作、攻击手法、攻击源,攻击目标沙箱,并自动判断是真人还是扫描工具。

监控取证,完整记录攻击过程

监控取证,完整记录攻击过程

记录攻击者入侵轨迹的同时,通过SSH视频和RDP视频的方式记录黑客针对各个蜜罐的入侵操作行为,支持记录CMD和PowerShell命令执行记录。

入侵捕获:大屏可视化

入侵捕获:大屏可视化

大屏动态展示攻击者动作、攻击详情,可视化展示助力运维人员轻松处置入侵事件。

隔离攻击,杜绝逃逸

隔离攻击,杜绝逃逸

溯源追踪:风控级设备指纹溯源技术

溯源追踪:风控级设备指纹溯源技术

支持反向探测攻击者网络层面如端口信息,可溯源攻击者IP等设备相关信息,并支持百度、新浪、163、爱奇艺、51cto、CNblogs等社交帐号信息。 同时可识别单台设备切换代理攻击行为,并进行攻击者归并。

第三方集成联动

第三方集成联动

伪装代理-内部服务器区域部署

伪装代理-内部服务器区域部署

多VLAN部署-快速便捷覆盖各网段

多VLAN部署-快速便捷覆盖各网段

诱饵-互联网平台

诱饵-互联网平台

重定向-负载均衡/WAF联动

重定向-负载均衡/WAF联动

分布式部署-总部统一管理

分布式部署-总部统一管理

金融行业客户案例

金融行业客户案例

金融行业客户的认可

金融行业客户的认可

创始人-国内顶尖云安全创世团队

创始人-国内顶尖云安全创世团队

技术团队

技术团队

资质证书

资质证书

资质证书

资质证书

产品推荐

首页

首页