悟安云网络安全等级保护服务

立即咨询

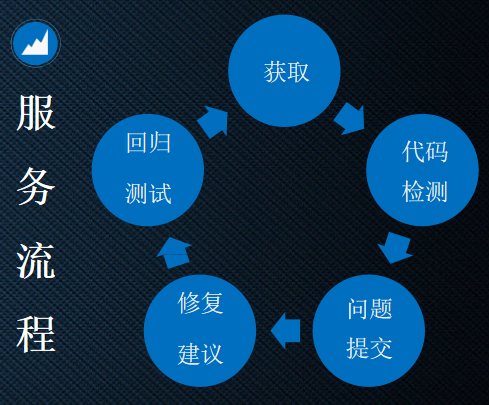

等保流程

等保流程

等保定级

等保定级

确定定级对象及范围-系统定级报告-专家评审意见 系统运营单位按照GB/T 22240-2020《信息安全技术网络安全等级保护定级指南》进行申报。信息系统的安全保护等级由两个定级要素决定:业务信息安全等级、系统服务安全等级,最终定级由等级较高者决定。

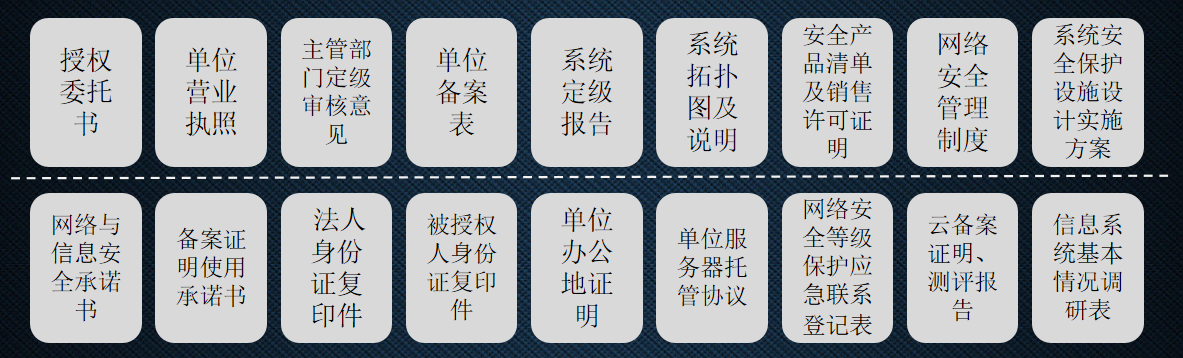

等保备案

等保备案

材料准备-提交网安审核 系统运营单位按照GB/T 25058-2019《信息安全技术网络安全等级保护实施指南》进行定级备案申报。十六个备案材料,交由网安进行审核,通过之后颁发《系统备案证明》。

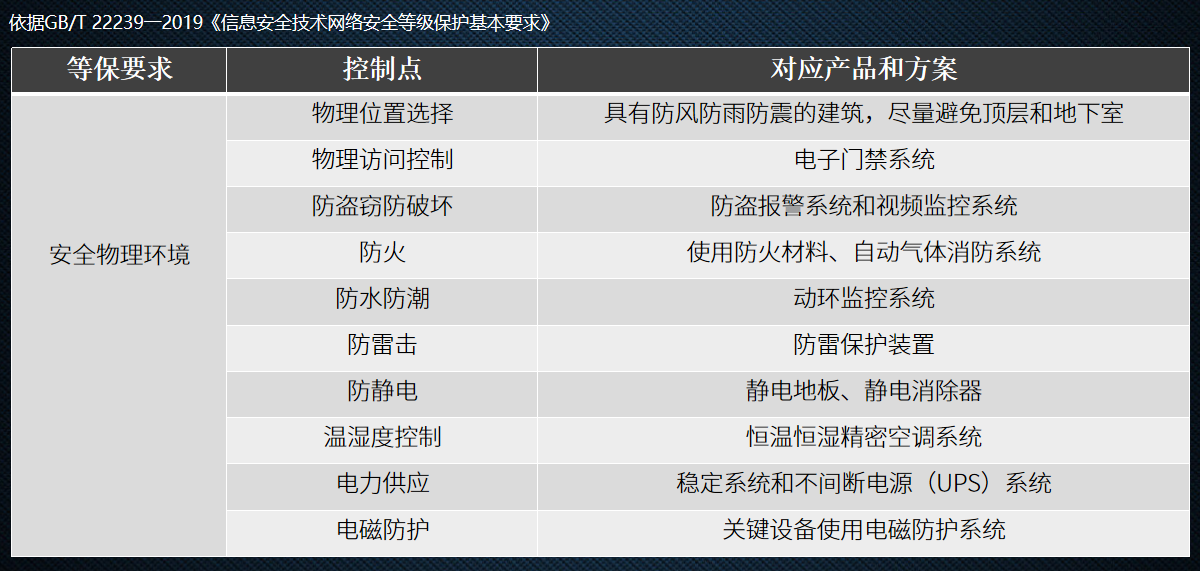

建设整改-安全物理环境

建设整改-安全物理环境

建设整改-一个中心三重防护设计标准

建设整改-一个中心三重防护设计标准

依据《GB/T 22239一2019《信息安全技术网络安全等级保护基本要求》

网络安全架构图

网络安全架构图

建设整改-安全管理规划

建设整改-安全管理规划

依据GB/T 22239一2019《信息安全技术网络安全等级保护基本要求》

等保测评实施流程

等保测评实施流程

依据GB/T 28449一2018《信息安全技术网络安全等级保护测评过程指南》

等保测评-评价标准

等保测评-评价标准

等保价值

等保价值

一站式服务

一站式服务

安全配置核查

安全配置核查

安全产品

安全产品

安全培训

安全培训

安全咨询

安全咨询

公司介绍

公司介绍

资质介绍

资质介绍

服务介绍

服务介绍

产品推荐

道一云网格督查系统是基于企业微信构建全地区统一的社会管理信息系统,推动社会管理创新。系统对各类社会问题和不稳定因素进行及时收集反馈和排查分析;对承担社会管理职能部门的信息资源和管理资源进行有效整合。 实现上下级、部门之间数据共享、信息共用、资源整合、动态跟踪、全面覆盖的社会管理新格局。

帆软水务行业数据可视化解决方案明确指标分析业务模块,收集各业务模块的分析指标,整合输出指标原始库。根据收集到的原始指标库,调研指标所属部门,明确指标权重,设立核心指标、一级指标、二级指标等不同的指标标签。调研确认不同的指标在业务上的指标含义,对工作的指导意义,明确指标产生价值的衡量维度,以及对应的责任主体。

客晓晓智能服务机器人,叠加客户属性、消费息、企业微信自定义标签圈定目标群体,智能过滤不符合条件客户。形成公域下单私域接收,自动操作; 再到私域维护,反哺公域的闭环路径,标准化服务指引,智能识别客户上下文语义信息并答复,优质答案推荐辅助提升员工能力。

无极工作手机作为企业级销售专用工作手机,贴合销售业务场景,助力高效客户沟通。同时,它还是可靠的企业员工微信监督管控软件,合规监管员工微信操作,防止客户资源流失,保障企业信息安全,全方位提升企业销售管理效能 。

首页

首页